Lenovo XClarity Orchestrator มีเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายใน (แบบฝัง) หรือคุณสามารถเลือกที่จะใช้เซิร์ฟเวอร์ Active Directory LDAP ภายนอกของคุณเองก็ได้

ก่อนจะเริ่มต้น

ตรวจสอบให้แน่ใจว่าพอร์ตทั้งหมดที่จำเป็นสำหรับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกเปิดอยู่บนเครือข่ายและไฟร์วอลล์ สำหรับข้อมูลเกี่ยวกับข้อกำหนดของพอร์ต โปรดดู ความพร้อมใช้งานของพอร์ต

เฉพาะ Microsoft Active Directory เท่านั้นที่ได้รับการสนับสนุนเป็นเซิร์ฟเวอร์ LDAP ภายนอก

XClarity Orchestrator ไม่โคลนกลุ่มผู้ใช้ที่กำหนดไว้ในเซิร์ฟเวอร์ LDAP ภายนอกโดยอัตโนมัติ อย่างไรก็ตาม คุณสามารถโคลนกลุ่มผู้ใช้ LDAP ได้ด้วยตนเอง (ดู การสร้างกลุ่มผู้ใช้)

ก่อนที่ผู้ใช้ LDAP ภายนอกจะสามารถเข้าสู่ระบบ XClarity Orchestrator ผู้ใช้จะต้องเป็นสมาชิกกลุ่มผู้ใช้ LDAP โดยตรง ซึ่งระบบจะโคลนผู้ใช้ใน XClarity Orchestrator (ดู การสร้างกลุ่มผู้ใช้). XClarity Orchestrator ไม่รู้จักผู้ใช้ที่เป็นสมาชิกของกลุ่มผู้ใช้ที่ซ้อนอยู่ในกลุ่มผู้ใช้ LDAP ที่โคลนที่กำหนดไว้ในเซิร์ฟเวอร์ LDAP ภายนอก

เกี่ยวกับงานนี้

หากไม่ได้กำหนดค่าเซิร์ฟเวอร์ LDAP ภายนอก XClarity Orchestrator จะตรวจสอบความถูกต้องของผู้ใช้ทุกครั้งโดยใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายใน

หากมีการกำหนดค่าเซิร์ฟเวอร์ LDAP ภายนอก XClarity Orchestrator จะพยายามตรวจสอบความถูกต้องของผู้ใช้ก่อนโดยใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายใน หากการตรวจสอบความถูกต้องไม่สำเร็จ XClarity Orchestrator จะพยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ IP ของเซิร์ฟเวอร์ LDAP แรก ของเซิร์ฟเวอร์เครื่องถัดไป หากการตรวจสอบความถูกต้องไม่สำเร็จ ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ IP ของเซิร์ฟเวอร์ LDAP เครื่องถัดไป

เมื่อผู้ใช้ LDAP ภายนอกเข้าสู่ระบบ XClarity Orchestrator เป็นครั้งแรก บัญชีผู้ใช้ที่มีชื่อ <username>@<domain> จะถูกโคลนโดยอัตโนมัติใน XClarity Orchestrator คุณสามารถเพิ่มผู้ใช้ LDAP ภายนอกที่โคลนไปยังกลุ่มผู้ใช้หรือใช้กลุ่ม LDAP เพื่อควบคุมการเข้าถึงได้ นอกจากนี้คุณยังสามารถเพิ่มสิทธิ์ระดับผู้ควบคุมให้กับผู้ใช้ LDAP ภายนอกได้อีกด้วย

ขั้นตอน

หากต้องการกำหนดค่า XClarity Orchestrator ให้ใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้อง LDAP ภายนอก ให้ดำเนินการขั้นตอนต่อไปนี้

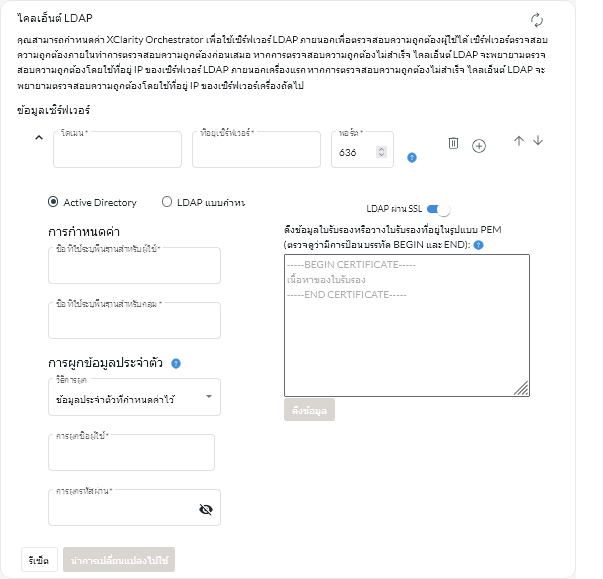

- จากแถบเมนู XClarity Orchestrator ให้คลิก แล้วคลิก ไคลเอ็นต์ LDAP ในการนำทางด้านซ้ายเพื่อแสดงการ์ด ไคลเอ็นต์ LDAP

- กําหนดค่าเซิร์ฟเวอร์ LDAP ภายนอกแต่ละตัวโดยใช้ขั้นตอนต่อไปนี้

- คลิกไอคอน เพิ่ม (

) เพื่อเพิ่มเซิร์ฟเวอร์ LDAP

) เพื่อเพิ่มเซิร์ฟเวอร์ LDAP ระบุชื่อโดเมน ที่อยู่ IP และพอร์ตสำหรับเซิร์ฟเวอร์ LDAP ภายนอก

หากไม่ได้ตั้งค่าหมายเลขพอร์ตเป็น 3268 หรือ 3269 อย่างชัดเจน จะถือว่ารายการนั้นใช้เพื่อระบุตัวควบคุมโดเมน

เมื่อตั้งค่าหมายเลขพอร์ตเป็น 3268 หรือ 3269 จะถือว่ารายการนั้นใช้เพื่อระบุแค็ตตาล็อกส่วนกลาง ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ตัวควบคุมโดเมนสำหรับที่อยู่ IP ของเซิร์ฟเวอร์ที่กำหนดค่าไว้เครื่องแรก หากไม่สำเร็จ ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ตัวควบคุมโดเมนสำหรับที่อยู่ IP ของเซิร์ฟเวอร์เครื่องถัดไป

- เลือกที่จะเปิดใช้งานการตั้งค่าการกำหนดค่าขั้นสูงแบบกำหนดเอง

เมื่อคุณเลือกใช้การกำหนดค่าแบบกำหนดเอง คุณสามารถระบุตัวกรองการค้นหาผู้ใช้ได้ หากคุณไม่ระบุตัวกรองการค้นหาผู้ใช้ ระบบจะใช้ (&&(objectClass=user)(|(userPrincipalName={0})(sAMAccountName={0}))) เป็นค่าเริ่มต้น

หากปิดใช้งานการกำหนดค่าขั้นสูง ระบบจะใช้การกำหนดค่า Active Directory เริ่มต้น

- ระบุชื่อพื้นฐาน LDAP แบบเต็มที่แตกต่างกันจากไคลเอ็นต์ LDAP ที่เริ่มต้นการค้นหาสำหรับการตรวจสอบความถูกต้องของผู้ใช้

- ระบุชื่อพื้นฐาน LDAP แบบเต็มที่แตกต่างกันจากไคลเอ็นต์ LDAP ที่เริ่มต้นการค้นหาสำหรับกลุ่มผู้ใช้ (เช่น dc=company,dc=com)

- หรือระบุข้อมูลประจำตัวเพื่อผูก XClarity Orchestrator กับเซิร์ฟเวอร์การตรวจสอบความถูกต้องภายนอก คุณสามารถใช้วิธีผูกวิธีใดวิธีหนึ่งจากสองวิธี

- ข้อมูลประจำตัวที่กำหนดค่า ใช้วิธีการผูกนี้เพื่อใช้ชื่อไคลเอ็นต์และรหัสผ่านที่กำหนดในการผูก XClarity Orchestrator เข้ากับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก หากการผูกล้มเหลว กระบวนการตรวจสอบความถูกต้องก็จะล้มเหลวเช่นกัน

ระบุชื่อ LDAP แบบเต็มที่แตกต่างกัน (ตัวอย่างเช่น cn=somebody,dc=company,dc=com) หรือที่อยู่อีเมล (ตัวอย่างเช่น somebody@company.com) ของบัญชีผู้ใช้และรหัสผ่านที่ใช้สำหรับการตรวจสอบความถูกต้อง LDAP เพื่อผูก XClarity Orchestrator กับเซิร์ฟเวอร์ LDAP หากการผูกล้มเหลว กระบวนการตรวจสอบความถูกต้องก็จะล้มเหลวเช่นกัน

ชื่อที่แตกต่างกันต้องเป็นบัญชีผู้ใช้ภายในโดเมนที่มีสิทธิ์แบบอ่านได้อย่างเดียวเป็นอย่างน้อย

หากเซิร์ฟเวอร์ LDAP ไม่มีโดเมนย่อย คุณสามารถระบุชื่อผู้ใช้โดยไม่มีโดเมน (ตัวอย่างเช่น user1). อย่างไรก็ตาม หากเซิร์ฟเวอร์ LDAP มีโดเมนย่อย (ตัวอย่างเช่น โดเมนย่อย new.company.com ในโดนเมน company.com) คุณจะต้องระบุชื่อผู้ใช้และโดเมน (ตัวอย่างเช่น user1@company.com)

หากคุณเปลี่ยนรหัสผ่านไคลเอ็นต์ในเซิร์ฟเวอร์ LDAP ภายนอก ตรวจสอบให้แน่ใจว่าคุณได้อัปเดตรหัสผ่านใหม่ใน

XClarity Orchestrator เช่นกัน (ดู ไม่สามารถเข้าสู่ระบบ ) - ข้อมูลประจำตัวการเข้าระบบ ใช้วิธีการผูกนี้เพื่อใช้ชื่อผู้ใช้และรหัสผ่าน LDAP ของ XClarity Orchestrator ในการผูก XClarity Orchestrator เข้ากับเซิร์ฟเวอร์การตรวจสอบความถูกต้องภายนอก

ระบุชื่อ LDAP แบบเต็มที่แตกต่างกันของบัญชีผู้ใช้ทดสอบและรหัสผ่านที่จะใช้สำหรับการตรวจสอบความถูกต้อง LDAP เพื่อตรวจสอบการเชื่อมต่อกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก

ข้อมูลประจำตัวผู้ใช้เหล่านี้จะไม่ถูกบันทึก หากสำเร็จ การผูกในอนาคตทั้งหมดจะใช้ชื่อผู้ใช้และรหัสผ่านที่คุณใช้เพื่อเข้าสู่ระบบใน XClarity Orchestrator หากการผูกล้มเหลว กระบวนการตรวจสอบความถูกต้องก็จะล้มเหลวเช่นกัน

คุณต้องเข้าสู่ระบบ XClarity Orchestrator โดยใช้ ID ผู้ใช้แบบเต็ม (เช่น administrator@domain.com)

- เลือกที่จะใช้ LDAP ที่มีความปลอดภัยโดยการเลือกปุ่มสลับ LDAP ผ่าน SSL แล้วคลิก ดึงข้อมูล เพื่อรับและนำเข้าใบรับรอง SSL ที่เชื่อถือได้ เมื่อกล่องโต้ตอบ ดึงข้อมูลใบรับรองเซิร์ฟเวอร์ แสดงขึ้น ให้คลิก ยอมรับ เพื่อใช้ใบรับรอง

หากคุณเลือกใช้ LDAP ผ่าน SSL XClarity Orchestrator จะใช้โปรโตคอล LDAPS ในการเชื่อมต่ออย่างปลอดภัยกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก เมื่อเลือกตัวเลือกนี้ ระบบจะใช้ใบรับรองที่เชื่อถือได้เพื่อเปิดใช้งานการรองรับ LDAP แบบมีการรักษาความปลอดภัย

หากคุณเลือกปิดใช้งาน LDAP ผ่าน SSL XClarity Orchestrator จะใช้โปรโตคอลแบบไม่มีการรักษาความปลอดภัยในการเชื่อมต่อกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก หากคุณเลือกการตั้งค่านี้ ฮาร์ดแวร์ของคุณอาจเสี่ยงต่อการถูกโจมตีด้านการรักษาความปลอดภัย

- หรืออาจจัดลำดับเซิร์ฟเวอร์ LDAP อีกครั้งโดยใช้ไอคอน Move Up (

) และไอคอน Move Down (

) และไอคอน Move Down ( )

)ไคลเอ็นต์ LDAP พยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ IP ของเซิร์ฟเวอร์เครื่องแรก หากการตรวจสอบความถูกต้องไม่สำเร็จ ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ IP ของเซิร์ฟเวอร์เครื่องถัดไป

เพื่อการตรวจสอบความถูกต้องแบบ LDAP ที่มีความปลอดภัย ให้ใช้ใบรับรองสำหรับผู้ให้บริการออกใบรับรองหลัก (CA) ของเซิร์ฟเวอร์ LDAP หรือหนึ่งในใบรับรองระดับกลางของเซิร์ฟเวอร์ คุณสามารถดึงข้อมูลใบรับรอง CA รูทหรือระดับกลางได้จากพร้อมท์คำสั่งโดยใช้คำสั่งต่อไปนี้ โดยที่

{FullyQualifiedHostNameOrIpAddress} เป็นชื่อแบบเต็มของเซิร์ฟเวอร์ LDAP ภายนอก โดยปกติแล้วใบรับรอง CA รูทหรือระดับกลางคือใบรับรองสุดท้ายในผลลัพธ์ ส่วน BEGIN--END สุดท้ายopenssl s_client -showcerts -connect {FullyQualifiedHostNameOrIpAddress}:636

- คลิก นำการเปลี่ยนแปลงไปใช้

XClarity Orchestrator พยายามทดสอบที่อยู่ IP, พอร์ต, ใบรับรอง SSL และข้อมูลประจำตัวที่ผูก และตรวจสอบการเชื่อมต่อเซิร์ฟเวอร์ LDAP เพื่อตรวจหาข้อผิดพลาดทั่วไป หากผ่านการตรวจสอบ จะมีการตรวจสอบความถูกต้องของผู้ใช้บนเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก เมื่อผู้ใช้เข้าสู่ระบบ XClarity Orchestrator หากการตรวจสอบล้มเหลว ข้อความแสดงข้อผิดพลาดจะปรากฏขึ้นเพื่อระบุที่มาของข้อผิดพลาด

หากการตรวจสอบเป็นผลสำเร็จและการเชื่อมต่อกับเซิร์ฟเวอร์ LDAP เสร็จสมบูรณ์ การตรวจสอบความถูกต้องของผู้ใช้อาจล้มเหลว หากชื่อที่ใช้ระบุรูทไม่ถูกต้อง

หลังจากดำเนินการเสร็จ

คุณสามารถลบการกำหนดค่าเซิร์ฟเวอร์ LDAP ได้โดยคลิกไอคอน

ลบ (

) ถัดจากการกำหนดค่า เมื่อคุณลบการกำหนดค่าเซิร์ฟเวอร์ LDAP หากไม่มีการกำหนดค่าเซิร์ฟเวอร์ LDAP อื่นๆ ในโดเมนเดียวกัน ผู้ใช้โคลนและกลุ่มผู้ใช้โคลนในโดเมนนั้นจะถูกลบออกด้วย