คุณสามารถเลือกที่จะใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องของ LDAP ภายนอก แทนที่จะใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายใน Lenovo XClarity Administrator บนโหนดการจัดการ

ก่อนจะเริ่มต้น

การตั้งค่าเริ่มต้นของ XClarity Administrator จะต้องดำเนินการก่อนการตั้งค่าเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก

รองรับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกต่อไปนี้:

ตรวจสอบให้แน่ใจว่าพอร์ตทั้งหมดที่จำเป็นสำหรับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกเปิดอยู่บนเครือข่ายและไฟร์วอลล์ สำหรับข้อมูลเกี่ยวกับข้อกำหนดของพอร์ต ดู ความพร้อมใช้งานของพอร์ต

คุณต้องสร้างหรือเปลี่ยนชื่อกลุ่มบทบาทในเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายในให้ตรงกับกลุ่มที่กำหนดไว้ในเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก

ตรวจสอบว่ามีผู้ใช้หนึ่งหรือหลายรายที่มีสิทธิ์ระดับ lxc-recovery ในเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายใน คุณสามารถใช้บัญชีผู้ใช้ภายในนี้ในการตรวจสอบความถูกต้องกับ XClarity Administrator โดยตรงเมื่อเกิดข้อผิดพลาดในการสื่อสารกับเซิร์ฟเวอร์ LDAP ภายนอก

เมื่อ XClarity Administrator ถูกกำหนดค่าให้ใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก เพจการจัดการผู้ใช้ในเว็บอินเทอร์เฟซของ XClarity Administrator จะถูกปิดใช้งาน

สำหรับ Active Directory ในการกำหนดค่าวิธีการผูกที่จะใช้ข้อมูลประจำตัว ตัวควบคุมการจัดการแผงวงจรสำหรับเซิร์ฟเวอร์ที่ได้รับการจัดการแต่ละเครื่องจะต้องใช้เฟิร์มแวร์ตั้งแต่เดือนกันยายน 2016 ขึ้นไป

XClarity Administrator ทำการตรวจสอบการเชื่อมต่อทุกๆ 5 นาที เพื่อรักษาการเชื่อมต่อกับเซิร์ฟเวอร์ LDAP ภายนอกที่กำหนดค่าไว้ ระบบที่มีเซิร์ฟเวอร์ LDAP หลายเครื่องอาจมีการใช้งาน CPU สูงระหว่างการตรวจสอบการเชื่อมต่อนี้ เพื่อให้ได้รับประสิทธิภาพสูงสุด ตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ LDAP ส่วนใหญ่หรือทั้งหมดในโดเมนเข้าถึงได้ หรือกำหนดวิธีการเลือกเซิร์ฟเวอร์ตรวจสอบความถูกต้องให้ใช้เซิร์ฟเวอร์ที่กำหนดค่าไว้ล่วงหน้า และระบุเฉพาะเซิร์ฟเวอร์ LDAP ที่เข้าถึงได้ที่รู้จัก

ขั้นตอน

เพื่อกำหนดค่า XClarity Administrator ให้ใช้เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก ปฏิบัติตามขั้นตอนต่อไปนี้

ตั้งค่าวิธีการตรวจสอบความถูกต้องของผู้ใช้สำหรับ Microsoft Active Directory หรือ OpenLDAP หากคุณเลือกที่จะใช้การตรวจสอบความถูกต้องแบบไม่มีการรักษาความปลอดภัย ไม่จำเป็นต้องทำการกำหนดค่าเพิ่มเติมใดๆ ตัวควบคุมโดเมน Windows Active Directory หรือ OpenLDAP ใช้การตรวจสอบความถูกต้องของ LDAP แบบไม่มีการรักษาความปลอดภัยตามค่าเริ่มต้น

หากคุณเลือกที่จะใช้การตรวจสอบความถูกต้องของ LDAP แบบมีการรักษาความปลอดภัย คุณต้องตั้งค่าตัวควบคุมโดเมนเพื่ออนุญาตการตรวจสอบความถูกต้องของ LDAP แบบมีการรักษาความปลอดภัย สำหรับข้อมูลเพิ่มเติมเกี่ยวกับการตั้งค่าการกำหนดค่าการตรวจสอบความถูกต้องของ Secure LDAP ใน Active Directory โปรดดู บทความใบรับรอง LDAP ผ่าน SSL (LDAPS) บน เว็บไซต์ Microsoft TechNet

หากต้องการตรวจสอบว่าตัวควบคุมโดเมน Active Directory ได้รับการกำหนดค่าให้ใช้การตรวจสอบความถูกต้องของ LDAP แบบมีการรักษาความปลอดภัย ต้องทำดังนี้

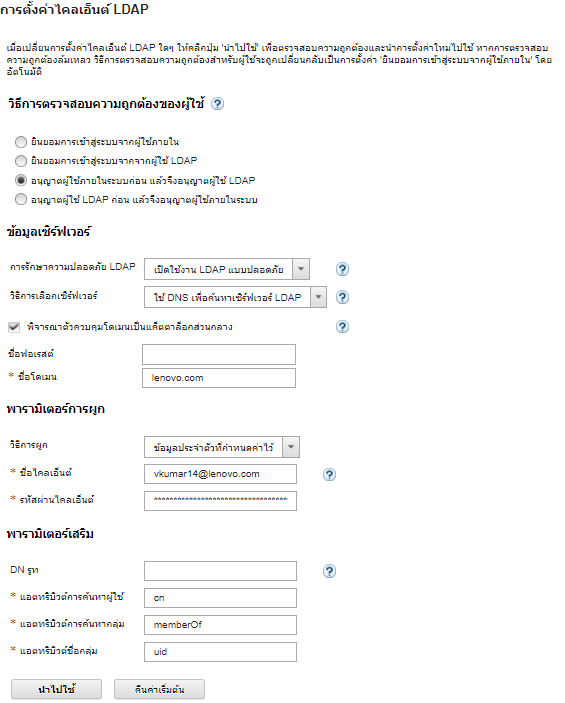

มองหาเหตุการณ์ LDAP ผ่าน Secure Sockets Layer (SSL) พร้อมใช้งานแล้ว ในหน้าต่าง Event Viewer ของตัวควบคุมโดเมน ใช้เครื่องมือ ldp.exe ของ Windows เพื่อทดสอบการเชื่อมต่อ LDAP แบบมีการรักษาความปลอดภัยกับตัวควบคุมโดเมน นำเข้าใบรับรองเซิร์ฟเวอร์ของ Active Directory หรือ OpenLDAP หรือใบรับรองรูทของหน่วยงานด้านใบรับรองที่ลงนามในใบรับรองเซิร์ฟเวอร์ จากแถบเมนู XClarity Administrator ให้คลิก คลิก ใบรับรองที่เชื่อถือได้ ในส่วนการจัดการใบรับรอง คลิกไอคอน สร้าง ( เรียกดูไฟล์หรือวางข้อความของใบรับรองที่จัดรูปแบบ PEM คลิก สร้าง กำหนดค่าไคลเอ็นต์ LDAP XClarity Administrator ดังนี้ จากแถบเมนู XClarity Administrator ให้คลิก คลิก ไคลเอ็นต์ LDAP ภายใต้ส่วนผู้ใช้และกลุ่ม เพื่อแสดงกล่องโต้ตอบ การตั้งค่าไคลเอ็นต์ LDAP กรอกข้อมูลในกล่องโต้ตอบตามหลักเกณฑ์ต่อไปนี้ เลือกวิธีการตรวจสอบความถูกต้องของผู้ใช้วิธีใดวิธีหนึ่งดังนี้:ยินยอมการเข้าสู่ระบบจากผู้ใช้ภายใน ทำการตรวจสอบความถูกต้องโดยใช้การตรวจสอบความถูกต้องภายใน เมื่อเลือกตัวเลือกนี้ บัญชีผู้ใช้ทั้งหมดจะมีอยู่ในเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายในบนโหนดการจัดการอนุญาตการเข้าระบบจากจากผู้ใช้ LDAP ทำการตรวจสอบความถูกต้องโดยเซิร์ฟเวอร์ LDAP ภายนอก วิธีการนี้เปิดใช้งานการจัดการบัญชีผู้ใช้จากระยะไกล เมื่อเลือกตัวเลือกนี้ บัญชีผู้ใช้ทั้งหมดจะอยู่ในเซิร์ฟเวอร์ LDAP ภายนอกจากระยะไกลอนุญาตผู้ใช้ภายในก่อนแล้วจึงอนุญาตผู้ใช้ LDAP เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายในทำการตรวจสอบความถูกต้องก่อน หากไม่สำเร็จ เซิร์ฟเวอร์ LDAP ภายนอกจะทำการตรวจสอบความถูกต้องอนุญาตผู้ใช้ LDAP ก่อนแล้วจึงอนุญาตผู้ใช้ภายใน เซิร์ฟเวอร์ LDAP ภายนอกทำการตรวจสอบความถูกต้องก่อน หากไม่สำเร็จ เซิร์ฟเวอร์ตรวจสอบความถูกต้องภายในจะทำการตรวจสอบความถูกต้อง เลือกว่าจะเปิดใช้งานหรือปิดใช้งาน LDAP แบบมีการรักษาความปลอดภัย ดังนี้เปิดใช้งาน LDAP แบบมีการรักษาความปลอดภัย XClarity Administrator ใช้โปรโตคอล LDAPS ในการเชื่อมต่ออย่างปลอดภัยกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก เมื่อเลือกตัวเลือกนี้ คุณต้องกำหนดค่าใบรับรองที่เชื่อถือได้ด้วย เพื่อเปิดใช้งานการสนับสนุน LDAP แบบมีการรักษาความปลอดภัยปิดใช้งาน LDAP แบบมีการรักษาความปลอดภัย XClarity Administrator ใช้โปรโตคอลแบบไม่มีการรักษาความปลอดภัยในการเชื่อมต่อกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก หากคุณเลือกการตั้งค่านี้ ฮาร์ดแวร์ของคุณอาจมีความเสี่ยงต่อการโจมตีความปลอดภัยมากขึ้น เลือกวิธีการเลือกเซิร์ฟเวอร์วิธีใดวิธีหนึ่งดังนี้ใช้เซิร์ฟเวอร์ที่กำหนดค่าไว้ล่วงหน้า XClarity Administrator ใช้ที่อยู่ IP และพอร์ตที่ระบุ เพื่อค้นหาเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก

หากคุณเลือกตัวเลือกนี้ ระบุที่อยู่ IP และพอร์ตที่กำหนดค่าไว้ล่วงหน้าไม่เกินสี่ค่า ไคลเอ็นต์ LDAP พยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ของเซิร์ฟเวอร์เครื่องแรก หากการตรวจสอบความถูกต้องไม่สำเร็จ ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ที่อยู่ IP ของเซิร์ฟเวอร์เครื่องถัดไป

หากไม่ ได้ตั้งค่าหมายเลขพอร์ตสำหรับรายการให้ชัดเจนเป็น 3268 หรือ 3269 จะถือว่ารายการนั้นใช้เพื่อระบุตัวควบคุมโดเมน

เมื่อหมายเลขพอร์ตถูกตั้งค่าเป็น 3268 หรือ 3269 จะถือว่ารายการนั้นใช้เพื่อระบุแคตตาล็อกทั่วไป ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ตัวควบคุมโดเมนสำหรับที่อยู่ IP ของเซิร์ฟเวอร์ที่กำหนดค่าไว้เครื่องแรก หากไม่สำเร็จ ไคลเอ็นต์ LDAP จะพยายามตรวจสอบความถูกต้องโดยใช้ตัวควบคุมโดเมนสำหรับที่อยู่ IP ของเซิร์ฟเวอร์เครื่องถัดไป

โดยจะต้องระบุตัวควบคุมโดเมนอย่างน้อยหนึ่งตัว แม้ว่าจะระบุแคตตาล็อกทั่วไปก็ตาม การระบุแคตตาล็อกทั่วไปเพียงอย่างเดียวดูเหมือนว่าใช้ได้ แต่ไม่ใช่การกำหนดค่าที่ถูกต้อง

หากโหมดการเข้ารหัสได้รับการตั้งค่าเป็น NIST-800-131A XClarity Administrator อาจไม่สามารถเชื่อมต่อกับเซิร์ฟเวอร์ LDAP ภายนอกโดยใช้พอร์ตที่ปลอดภัย (ตัวอย่างเช่น ใช้ LDAPS แทนพอร์ต 636 เริ่มต้น) หากเซิร์ฟเวอร์ LDAP ไม่สามารถสร้างการเชื่อมต่อ Transport Layer Security (TLS) เวอร์ชัน 1.2 กับไคลเอ็นต์ LDAP ใน XClarity Administrator

ใช้ DNS เพื่อค้นหาเซิร์ฟเวอร์ LDAP XClarity Administrator ใช้ชื่อโดเมนหรือชื่อฟอเรสต์ที่ระบุ เพื่อค้นหาเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกแบบไดนามิก ชื่อโดเมนและชื่อฟอเรสต์ใช้ในการขอรับรายชื่อตัวควบคุมโดเมน และชื่อฟอเรสต์ใช้ในการขอรับรายชื่อเซิร์ฟเวอร์แคตตาล็อกทั่วไป

เมื่อใช้ DNS ในการค้นหาเซิร์ฟเวอร์ LDAP ตรวจสอบให้แน่ใจว่าบัญชีผู้ใช้ที่จะใช้เพื่อตรวจสอบความถูกต้องกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกนั้น โฮสต์อยู่บนตัวควบคุมโดเมนที่ระบุ หากบัญชีผู้ใช้โฮสต์อยู่บนตัวควบคุมโดเมนย่อย ให้ระบุตัวควบคุมโดเมนย่อยในรายการคำขอบริการ

เลือกวิธีการผูกวิธีใดวิธีหนึ่งดังนี้

ข้อมูลประจำตัวที่กำหนดค่า ใช้วิธีการผูกนี้เพื่อใช้ชื่อไคลเอ็นต์และรหัสผ่านในการผูก XClarity Administrator เข้ากับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก หากทำการผูกไม่สำเร็จ กระบวนการตรวจสอบความถูกต้องก็จะล้มเหลวเช่นกัน

ชื่อไคลเอ็นต์สามารถเป็นชื่อใดก็ได้ที่เซิร์ฟเวอร์ LDAP รองรับ รวมทั้งชื่อที่ใช้ระบุ, AMAccountName, ชื่อ NetBIOS หรือ UserPrincipalName ชื่อไคลเอ็นต์ต้องเป็นบัญชีผู้ใช้ภายในโดเมนที่มีสิทธิ์แบบอ่านได้อย่างเดียวเป็นอย่างน้อย ตัวอย่าง:

cn=username,cn=users,dc=example,dc=com domain\username username@domain.com username ข้อมูลประจำตัวการเข้าระบบ ใช้วิธีการผูกดังกล่าวเพื่อใช้ชื่อผู้ใช้และรหัสผ่านของ Active Directory หรือ OpenLDAP ในการผูก XClarity Administrator เข้ากับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก

ID ผู้ใช้และรหัสผ่านที่คุณระบุใช้ในการทดสอบการเชื่อมต่อกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องเท่านั้น หากเป็นผลสำเร็จ การตั้งค่าไคลเอ็นต์ LDAP จะถูกบันทึก แต่จะไม่บันทึกข้อมูลประจำตัวการเข้าสู่ระบบทดสอบที่คุณระบุ การผูกในอนาคตทั้งหมดจะใช้ชื่อผู้ใช้และรหัสผ่านที่คุณใช้เพื่อเข้าระบบใน XClarity Administrator

คุณต้องเข้าสู่ระบบ XClarity Administrator โดยใช้ชื่อผู้ใช้แบบเต็ม ไม่อนุญาตให้มีชื่อย่อ ตัวอย่าง:

domain\username username@domain.com คุณต้องใช้ชื่อไคลเอ็นต์ทดสอบแบบเต็ม สำหรับวิธีการผูก

เพื่อกำหนดค่าวิธีการผูกโดยใช้ข้อมูลประจำตัวการเข้าระบบ ตัวควบคุมการจัดการสำหรับเซิร์ฟเวอร์ที่ได้รับการจัดการแต่ละเครื่องจะต้องใช้เฟิร์มแวร์ตั้งแต่เดือนกันยายน 2016 ขึ้นไป

ในฟิลด์ DN รูท ขอแนะนำให้คุณไม่ระบุชื่อเฉพาะต้นทาง โดยเฉพาะอย่างยิ่งในระบบที่มีหลายโดเมน เมื่อฟิลด์นี้ว่าง XClarity Administrator จะสอบถามบริบทของการตั้งชื่อกับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกในกรณีที่คุณใช้ DNS เพื่อค้นหาเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก หรือระบุเซิร์ฟเวอร์หลายเครื่อง (เช่น dc=example,dc=com ) คุณสามารถระบุรายการบนสุดในผังไดเรกทอรี LDAP ของคุณได้เพิ่มเติม ในกรณีดังกล่าว การค้นหาจะเริ่มต้นโดยใช้ชื่อเฉพาะต้นทางที่ระบุเป็นฐานในการค้นหา

ระบุแอตทริบิวต์ที่จะใช้ในการค้นหาชื่อผู้ใช้

เมื่อวิธีการผูกถูกตั้งค่าเป็น ข้อมูลประจำตัวที่กำหนดค่า การผูกครั้งแรกกับเซิร์ฟเวอร์ LDAP จะตามมาด้วยการขอค้นหาที่จะดึงค่าข้อมูลเฉพาะเกี่ยวกับผู้ใช้ รวมทั้ง DN สิทธิ์การเข้าระบบ และการเป็นสมาชิกกลุ่มของผู้ใช้ คำขอค้นหานี้ต้องระบุชื่อแอตทริบิวต์ที่แสดงแทน ID ผู้ใช้บนเซิร์ฟเวอร์ ชื่อแอตทริบิวต์นี้ได้รับการกำหนดค่าในฟิลด์นี้ ถ้าฟิลด์ถูกปล่อยว่าง ค่าเริ่มต้นคือ cn

ระบุชื่อแอตทริบิวต์ที่ใช้ในการระบุกลุ่มที่เป็นของผู้ใช้ หากฟิลด์นี้เว้นว่างไว้ ชื่อแอตทริบิวต์ในตัวกรองจะกลับไปเป็น memberOf ตามค่าเริ่มต้น

ระบุชื่อแอตทริบิวต์ที่ใช้เพื่อระบุชื่อกลุ่มที่ได้รับการกำหนดค่าโดยเซิร์ฟเวอร์ LDAP ถ้าฟิลด์ถูกปล่อยว่าง ค่าเริ่มต้นคือ uid

หรือกำหนดค่าเกณฑ์ตัวกรองสำหรับผู้ใช้และกลุ่ม ระบุตัวกรองการค้นหาผู้ใช้และกลุ่มเพื่อปรับแต่งกระบวนการตรวจสอบความถูกต้องเมื่อกำหนดค่า XClarity Administrator ด้วยเซิร์ฟเวอร์ LDAP ภายนอก สำหรับข้อมูลเกี่ยวกับไวยากรณ์ตัวกรองการค้นหา โปรดดู วิธีเขียนตัวกรองการค้นหา LDAP สำหรับตัวอย่างตัวกรองการค้นหา โปรดดู ตัวอย่างของ ldapsearch ทั่วไป

ระบุจำนวนผลลัพธ์ในการค้นหาสูงสุดที่สามารถเรียกดูได้ในการดำเนินการค้นหา LDAP โดยใช้ตัวกรองผู้ใช้และกลุ่ม ค่านี้สามารถเป็นค่าตั้งแต่ 0 – 5000 ค่าเริ่มต้นคือ 0 ซึ่งหมายความว่าไม่จำกัด

ระบุจำนวนเวลาเป็นวินาทีเพื่อทำการค้นหา LDAP ให้เสร็จสิ้นก่อนหมดเวลา ค่านี้สามารถเป็นค่าตั้งแต่ 0 – 300 วินาที (5 นาที) ค่าเริ่มต้นคือ 0 ซึ่งหมายความว่าการดําเนินการจะไม่หมดเวลา

คลิก ใช้ XClarity Administrator จะพยายามทดสอบการกำหนดค่าเพื่อตรวจหาข้อผิดพลาดทั่วไป หากการทดสอบไม่เป็นผลสำเร็จ จะแสดงข้อความแสดงข้อผิดพลาดที่ระบุต้นเหตุของข้อผิดพลาด หากการทดสอบเป็นผลสำเร็จและการเชื่อมต่อกับเซิร์ฟเวอร์ที่ระบุดำเนินการเรียบร้อยแล้ว การตรวจสอบความถูกต้องของผู้ใช้ก็ยังอาจล้มเหลวได้ ถ้า:

ไม่มีผู้ใช้ในระบบที่มีสิทธิ์ระดับ lxc-recovery

ชื่อเฉพาะต้นทางไม่ถูกต้อง

ผู้ใช้ไม่ได้เป็นสมาชิกของอย่างน้อยหนึ่งกลุ่มในเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอกที่ตรงกับชื่อของกลุ่มบทบาทบนเซิร์ฟเวอร์ตรวจสอบความถูกต้อง XClarity Administrator XClarity Administrator ไม่สามารถตรวจพบได้ว่า DN ต้นทางถูกต้องหรือไม่ แต่สามารถตรวจพบได้ว่าผู้ใช้เป็นสมาชิกของอย่างน้อยหนึ่งกลุ่มหรือไม่ ถ้าผู้ใช้ไม่ได้เป็นสมาชิกของอย่างน้อยหนึ่งกลุ่ม จะแสดงข้อความแสดงข้อผิดพลาดเมื่อผู้ใช้พยายามเข้าระบบใน XClarity Administrator สำหรับข้อมูลเพิ่มเติมเกี่ยวกับการแก้ไขปัญหากับเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก โปรดดู ปัญหาการเชื่อมต่อ

สร้างบัญชีผู้ใช้ภายนอกที่สามารถเข้าถึง XClarity Administrator : จากเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก สร้างบัญชีผู้ใช้ ดูคำแนะนำได้ที่เอกสาร Active Directory หรือ OpenLDAP สร้างกลุ่มทั่วไป Active Directory หรือ OpenLDAP ด้วยชื่อของกลุ่มที่กำหนดไว้ล่วงหน้าและได้รับอนุญาต กลุ่มจะต้องมีอยู่ในบริบทของชื่อเฉพาะต้นทางที่กำหนดไว้ในไคลเอ็นต์ LDAP

เพิ่มผู้ใช้ของ Active Directory หรือ OpenLDAP เป็นสมาชิกของกลุ่มการรักษาความปลอดภัยที่คุณสร้างขึ้นก่อนหน้านี้ เข้าระบบใน XClarity Administrator โดยใช้ชื่อผู้ใช้ของ Active Directory หรือ OpenLDAP ทางเลือก: กำหนดและสร้างกลุ่มเพิ่มเติม คุณสามารถอนุญาตและกำหนดบทบาทให้กลุ่มเหล่านี้ได้จากเพจผู้ใช้และกลุ่ม หากเปิดใช้งาน LDAP แบบมีการรักษาความปลอดภัย ให้นำเข้าใบรับรองที่เชื่อถือได้ลงในเซิร์ฟเวอร์ LDAP ภายนอก (โปรดดู การติดตั้งใบรับรองเซิร์ฟเวอร์แบบกำหนดเองที่ลงนามจากภายนอก ) ผลลัพธ์

XClarity Administrator ตรวจสอบการเชื่อมต่อเซิร์ฟเวอร์ LDAP หากผ่านการตรวจสอบ การตรวจสอบความถูกต้องของผู้ใช้จะเกิดขึ้นบนเซิร์ฟเวอร์ตรวจสอบความถูกต้องภายนอก เมื่อคุณเข้าระบบใน XClarity Administrator , CMM และตัวควบคุมการจัดการ

หากไม่ผ่านการตรวจสอบ โหมดการตรวจสอบความถูกต้องจะเปลี่ยนกลับเป็นการตั้งค่า ยินยอมการเข้าสู่ระบบจากผู้ใช้ภายใน โดยอัตโนมัติและแสดงข้อความที่อธิบายสาเหตุของความล้มเหลว

กลุ่มบทบาทที่ถูกต้องจะต้องได้รับการกำหนดค่าใน XClarity Administrator และจะต้องกำหนดบัญชีผู้ใช้เป็นสมาชิกของหนึ่งในกลุ่มบทบาทเหล่านั้นบนเซิร์ฟเวอร์ Active Directory มิฉะนั้น การตรวจสอบความถูกต้องของผู้ใช้จะไม่สำเร็จ