管理ノードのローカル Lenovo XClarity Administrator 認証サーバーの代わりに外部 LDAP 認証サーバーを使用することができます。

始める前に

外部認証サーバーをセットアップする前に XClarity Administrator の初期セットアップを完了する必要があります。

外部認証サーバーに必要なすべてのポートがネットワークおよびファイアウォールで開いていることを確認します。ポートの要件について詳しくは、XClarity Administrator オンライン・ドキュメントの 利用可能なポート を参照してください。

外部認証サーバーで定義されているグループに合わせて、ローカル認証サーバーで役割グループを作成または名前変更する必要があります。

ローカル認証サーバーに lxc-recovery 権限を持つユーザーがいることを確認してください。このローカル・ユーザー・アカウントを使用して、外部 LDAP サーバーに通信エラーが発生した場合に XClarity Administrator に直接認証できます。

XClarity Administrator で外部認証サーバーを使用するように構成している場合、XClarity Administrator Web インターフェースの「ユーザー管理」ページは無効になります。

Active Directory で、ログイン資格情報を使用するバインディング方式を構成するには、各管理対象サーバーのベースボード管理コントローラーで 2016 年 9 月以降のファームウェアが実行されている必要があります。

XClarity Administrator は、接続性チェックを 5 分おきに実行し、構成された外部 LDAP サーバーへの接続を維持します。多くの LDAP サーバーが存在する環境では、この接続チェック時に CPU の使用率が高くなる可能性があります。パフォーマンスを最大限に高めるには、ドメイン内のほとんどまたはすべての LDAP サーバーが到達可能であることを確認するか、認証サーバー選択方法を「事前構成済みのサーバーを使用する 」に設定して到達可能な既知の LDAP サーバーのみ指定します。

手順

外部認証サーバーを使用するように XClarity Administrator を構成するには、以下の手順を実行します。

Microsoft Active Directory または OpenLDAP のユーザー認証方式を設定します。 非セキュア認証を使用する場合は、追加の構成は必要ありません。Windows Active Directory または OpenLDAP ドメイン・コントローラーは、デフォルトで非セキュア LDAP 認証を使用します。

セキュア LDAP 認証を使用する場合は、セキュア LDAP 認証を許可するようにドメイン・コントローラーを設定する必要があります。Active Directory でセキュア LDAP 認証を構成する設定について詳細は、Microsoft TechNet Web サイトの 「LDAP over SSL (LDAPS) 証明書」の記事 を参照してください。

Active Directory ドメイン・コントローラーがセキュア LDAP 認証を使用するように構成されていることを確認するには、以下の手順を実行します。

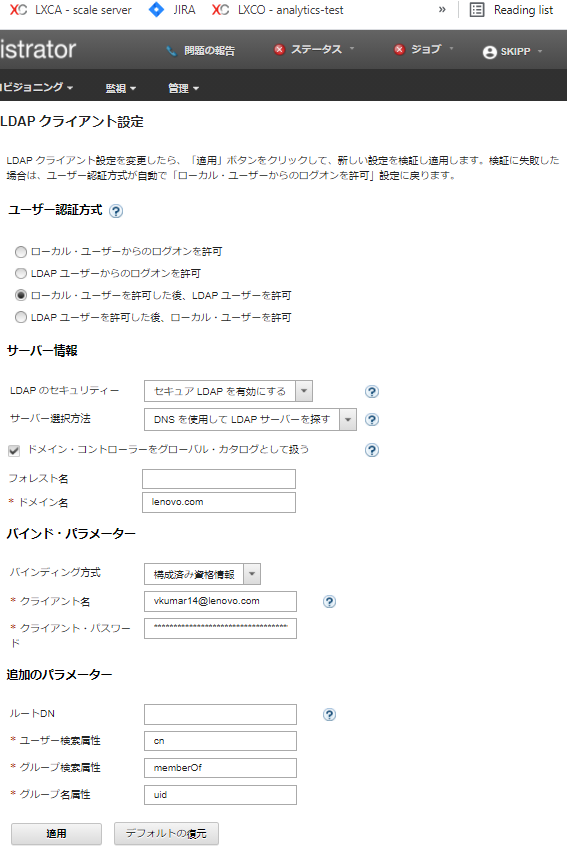

ドメイン・コントローラーの「イベント ビューアー」ウィンドウで、「現在、Secure Sockets Layer (SSL) で LDAP が利用できます 」イベントを探します。 Windows の ldp.exe ツールを使用して、ドメイン・コントローラーとのセキュア LDAP 接続をテストします。 Active Directory または OpenLDAP サーバー証明書に署名した証明機関の Active Directory サーバー証明書またはルート証明書をインポートします。 XClarity Administrator のメニュー・バーで、の順にクリックします。「証明書の管理」セクションで「トラステッド証明書 」をクリックします。 「作成 」アイコン ( ファイルを参照するか、PEM 形式の証明書のテキストを貼り付けます。 「作成 」をクリックします。 XClarity Administrator LDAP クライアントを構成します。XClarity Administrator メニュー・バーで、をクリックします。「ユーザーとグループ」セクションの「LDAP クライアント 」をクリックして、「LDAP クライアント設定 」ダイアログを表示します。 以下の基準に基づいてダイアログで設定を行います。 次のいずれかのユーザー認証方式を選択してください。ローカル・ユーザーのログオンを許可 。認証はローカル認証を使用して実行されます。このオプションを選択すると、すべてのユーザー・アカウントが管理ノードのローカル認証サーバーに存在します。LDAP ユーザーのログオンを許可 。認証は外部 LDAP サーバーで実行されます。この方式では、ユーザー・アカウントのリモート管理が有効になります。このオプションが選択されている場合、すべてのユーザー・アカウントがリモートの外部 LDAP サーバーに存在します。ローカル・ユーザーを許可した後、LDAP ユーザーを許可 。最初にローカル認証サーバーで認証を実行します。失敗した場合は、外部 LDAP サーバーで認証を実行します。LDAP ユーザーを許可した後、ローカル・ユーザーを許可 。最初に外部 LDAP サーバーで認証を実行します。失敗した場合、ローカル認証サーバーで認証を実行します。 セキュア LDAP を有効にするか無効にするかを選択します。セキュア LDAP を有効にする 。XClarity Administrator は、LDAPS プロトコルを使用して、外部認証サーバーに安全に接続します。このオプションを選択する場合は、セキュア LDAP のサポートを有効にするために、トラステッド証明書を構成する必要もあります。セキュア LDAP を無効にする 。XClarity Administrator は、セキュアでないプロトコルを使用して外部認証サーバーに接続します。この設定を選択した場合、ハードウェアがセキュリティーに対する攻撃を受けやすくなることがあります。 次のいずれかのサーバー選択方法を選択します。事前構成済みのサーバーを使用する 。XClarity Administrator は、指定された IP アドレスとポートを使用して外部認証サーバーを検出します。

このオプションを選択する場合は、最大 4 つの事前構成済みサーバーの IP アドレスとポートを指定します。LDAP クライアントは、最初のサーバー・アドレスを使用して認証を試行します。認証に失敗した場合、LDAP クライアントは次のサーバー IP アドレスを使用して認証を試行します。

ポート番号が 3268 または 3269 に明示的に設定されていない 項目は、ドメイン・コントローラーの項目と見なされます。

ポート番号が 3268 または 3269 に設定されている項目は、グローバル・カタログの項目と見なされます。LDAP クライアントは、構成されている最初のサーバー IP アドレスのドメイン・コントローラーを使用して認証を試みます。これに失敗した場合、LDAP クライアントは、次のサーバー IP アドレスのドメイン・コントローラーを使用して認証を試みます。

グローバル・カタログが指定されている場合でも、ドメイン・コントローラーを少なくとも 1 つ指定する必要があります。グローバル・カタログだけを指定した場合、正常に指定されたように見えますが、有効な構成ではありません。

暗号化モードを NIST-800-131A に設定すると、XClarity Administrator で LDAP サーバーにより LDAP クライアントとのトランスポート層セキュリティー (TLS) バージョン 1.2 接続を確立できない場合、XClarity Administrator でセキュア・ポートを使用して (たとえば、デフォルト・ポートの 636 で LDAPS を使用して) 外部 LDAP サーバーに接続できないことがあります。

LDAP サーバーの検索に DNS を使用する 。XClarity Administrator は、指定されたドメイン名またはフォレスト名を使用して動的に外部認証サーバーを検出します。ドメイン名とフォレスト名を使用してドメイン・コントローラーのリストが取得され、フォレスト名を使用してグローバル・カタログ・サーバーのリストが取得されます。

DNS を使用して LDAP サーバーを検索するときは、外部認証サーバーでの認証で使用されるユーザー・アカウントが指定されたドメイン・コントローラーでホストされていることを確認します。ユーザー・アカウントが子ドメイン・コントローラーでホストされている場合は、子ドメイン・コントローラーをサーバー要求リストを含めます。

以下のいずれかのバインディング方式を選択してください。

構成済み資格情報 。このバインディング方式を使用すると、クライアント名とパスワードを使用して XClarity Administrator を外部認証サーバーにバインドします。このバインドに失敗すると認証プロセスも失敗します

クライアント名は、LDAP サーバーでサポートされている、識別名、AMAccountName、NetBIOS 名、UserPrincipalName を含む任意の名前にできます。クライアント名は、少なくとも読み取り専用特権を持つ、ドメイン内のユーザー・アカウントである必要があります。例:

cn=username,cn=users,dc=example,dc=com domain\username username@domain.com username ログイン資格情報 。このバインディング方式を使用すると、Active Directory または OpenLDAP のユーザー名とパスワードを使用して XClarity Administrator を外部認証サーバーにバインドします。

指定されたユーザー ID とパスワードは、認証サーバーへの接続テストにのみ使用されます。成功すると、LDAP クライアントの設定は保存されますが、指定されたテスト・ログイン資格情報は保存されません。その後のバインドは XClarity Administrator にログインするために使用したユーザー名とパスワードを使用します。

完全修飾 ユーザー名を使用して XClarity Administrator にログインする必要があります。短い名前は使用できません。例:

domain\username username@domain.com バインディング方式では、完全修飾 テスト・クライアント名を使用する必要があります。

ログイン資格情報を使用するようにバインディング方式を構成するには、各管理対象サーバーの管理コントローラーで 2016 年 9 月以降のファームウェアが実行されている必要があります。

「ルート DN 」フィールドにはルート識別名を指定しないことをお勧めします。これは複数のドメインがある環境で特にお勧めします。このフィールドを空白にすると、XClarity Administrator が外部認証サーバーで名前付けコンテキストを照会します。DNS を使用して外部認証サーバーを検出する場合、または複数のサーバーを指定する場合 (例: dc=example,dc=com ) は、必要に応じて LDAP ディレクトリー・ツリーの最上位項目を指定できます。この場合、指定したルート識別名を検索ベースとして使用して検索が開始されます。

ユーザー名の検索に使用する属性を指定します。

バインディング方式が「構成済み資格情報 」に設定されている場合、LDAP サーバーへの初回バインドの直後に、ユーザーの DN、ログイン許可、およびグループ・メンバーシップなど、ユーザーに関する固有の情報を取得する検索要求が行われます。この検索要求では、そのサーバー上でユーザー ID を表す属性名を指定する必要があります。この属性名は、このフィールドで構成されます。このフィールドをブランクのまま残した場合、デフォルトは「cn 」です。

ユーザーが属するグループの識別に使用される属性名を指定します。このフィールドがブランクのまま残されると、フィルターの属性名はデフォルトの memberOf になります。

LDAP サーバーにより構成されるグループ名の識別に使用される属性名を指定します。このフィールドをブランクのまま残した場合、デフォルトは「uid 」です。

必要に応じて、ユーザーとグループのフィルター基準を構成します。 外部 LDAP サーバーで XClarity Administrator を構成する場合に認証プロセスをカスタマイズするには、ユーザーとグループの検索フィルターを指定します。検索フィルター構文については、LDAP 検索フィルターの作成方法 を参照してください。検索フィルターの例については、共通の ldapsearches の例 を参照してください。

ユーザーとグループのフィルターを使用して LDAP 検索操作で取得できる検索内結果の最大数を指定します。0 ~ 5000 の値を指定できます。デフォルト値は 0 で、無制限を意味します。

タイムアウトになるまでに LDAP 検索操作を完了する時間 (秒) を指定します。0 ~ 300 秒 (5 分) の値を指定できます。デフォルト値は 0 で、操作がタイムアウトにならないことを意味します。

「適用 」をクリックします。 XClarity Administrator は、構成をテストして、共通のエラーを検出しようとします。テストが失敗すると、エラー・メッセージが表示されます。このメッセージにはエラーのソースが示されています。テストに成功し指定されたサーバーへの接続が正常に完了しても、以下の場合ユーザー認証に失敗することがあります。

lxc-recovery 権限を持つローカル・ユーザーが存在しない。

ルート識別名が正しくない。

ユーザーが、外部認証サーバー内で XClarity Administrator 認証サーバーの役割グループの名前と一致する少なくとも 1 つのグループに属していない。XClarity Administrator は、ルート DN が適切かどうかを検出できません。ただし、ユーザーが少なくとも 1 つのグループのメンバーであるかどうかを検出することはできます。少なくとも 1 つのグループに属していないユーザーが XClarity Administrator にログインしようとすると、エラー・メッセージが表示されます。外部認証サーバーに関する問題のトラブルシューティングについて詳しくは、接続の問題 を参照してください。

XClarity Administrator にアクセスできる外部ユーザー・アカウントを作成します。外部認証サーバーで、ユーザー・アカウントを作成します。この手順については、Active Directory または OpenLDAPのドキュメントを参照してください。 定義済みの許可されている役割グループの名前を使用して、Active Directory または OpenLDAP のグローバル・グループを作成します。このグループは、LDAP クライアントで定義されているルート識別名のコンテキストに存在する必要があります。

以前に作成したセキュリティー・グループのメンバーとして先ほどの Active Directory または OpenLDAP ユーザーを追加します。 Active Directory または OpenLDAP ユーザー名を使用して XClarity Administrator にログオンします。 オプション: 追加のグループを定義および作成します。「ユーザーとグループ」ページでそれらのグループを許可し、役割を割り当てることができます。 セキュア LDAP が有効になっている場合は、信頼できる証明書を外部 LDAP サーバーにインポートします (カスタマイズされた外部署名済みサーバー証明書のインストール を参照)。 結果

XClarity Administrator によって LDAP サーバー接続が検証されます。検証に成功した場合は、XClarity Administrator 、CMM、および管理コントローラーにログインするときに、ユーザー認証が外部認証サーバーで行われます。

検証に失敗した場合は、認証モードが自動的に「ローカル・ユーザーのログオンを許可 」に戻されて、失敗の原因を説明するメッセージが表示されます。

XClarity Administrator で正しい役割グループが構成されていて、Active Directory サーバーでユーザー・アカウントがそれらの役割グループのいずれかのメンバーとして定義されている必要があります。そうでないと、ユーザー認証は失敗します。