Lenovo XClarity Administratorの認証および許可の実行に、セキュリティー表明の言語マークアップ (SAML) 2.0 ID プロバイダー を使用するように選択できます。

始める前に

ID プロバイダー をセットアップする前に XClarity Administrator の初期セットアップを完了する必要があります。

以下の SAML

ID プロバイダー はサポートされます。

- Microsoft Active Directory Federation Services (AD FS)

SAML ID プロバイダー は、管理ネットワーク、データ・ネットワーク、またはその両方に接続できます。Web ブラウザーを通じて認証が行われるため、Web ブラウザーから XClarity Administrator および SAML サーバーにアクセスできる必要があります。

IDP メタデータは、https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml の URL を使用してダウンロードできます。ここで、<ADFS_IP_Address> は AD FS の IP アドレスです (例: https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml)。

外部認証サーバーで定義されているグループに合わせて、ロケーション認証サーバーで役割グループを作成または名前変更する必要があります。

SAML ID プロバイダー をセットアップするには、lxc_admin または lxc_supervisor 役割グループのメンバーであるユーザーとしてログインする必要があります。

このタスクについて

XClarity Administrator はセキュリティー表明の言語マークアップ 2.0 ID プロバイダー を使用したユーザー認証および許可をサポートしています。ユーザー名とパスワードの入力に加えて、ID プロバイダー をセットアップして、PIN コードの入力、スマート・カードの読み込みおよびクライアント証明書を使用した認証など、ユーザーの身元を検証する追加条件を要求できます。

XClarity Administrator が ID プロバイダー を使用するようにセットアップされている場合、XClarity Administrator Web インターフェースからの対話式ログイン要求は認証のために ID プロバイダー にリダイレクトされます。ユーザーが認証されると、Web ブラウザーは XClarity Administrator にリダイレクトされて戻ります。

ID プロバイダー が有効にされている場合、ID プロバイダー をバイパスして、Web ブラウザーで XClarity Administrator ログイン・ページ (たとえば、https://<ip_address>/ui/login.htm) を開き、ローカルまたは外部 LDAP 認証サーバーを使用して XClarity Administrator にログインできます。

XClarity Administrator で ID プロバイダー プロファイルを使用するように構成している場合、XClarity Administrator Web インターフェースの「ユーザー管理」ページは無効になりません。管理対象シャーシまたはサーバーへの直接ログイン (そのデバイスで Encapsulation が有効になっている場合を除く)、および PowerShell および REST API 認証には、ローカル・ユーザー・アカウントが必要です。

手順

外部 SAML ID プロバイダー (AD FS) をセットアップするには、以下の手順を実行します。

- ID プロバイダー が利用できなくなった場合に XClarity Administrator へのログインに使用できるリカバリー・ユーザー・アカウントを作成します (ユーザー・アカウントの管理参照)。

- ID プロバイダー (IDP) メタデータを ID プロバイダー から取得し、XClarity Administrator ホストにファイルを保存します。

- XClarity Administrator SAML クライアントを構成します。

- XClarity Administrator メニュー・バーで、をクリックします。

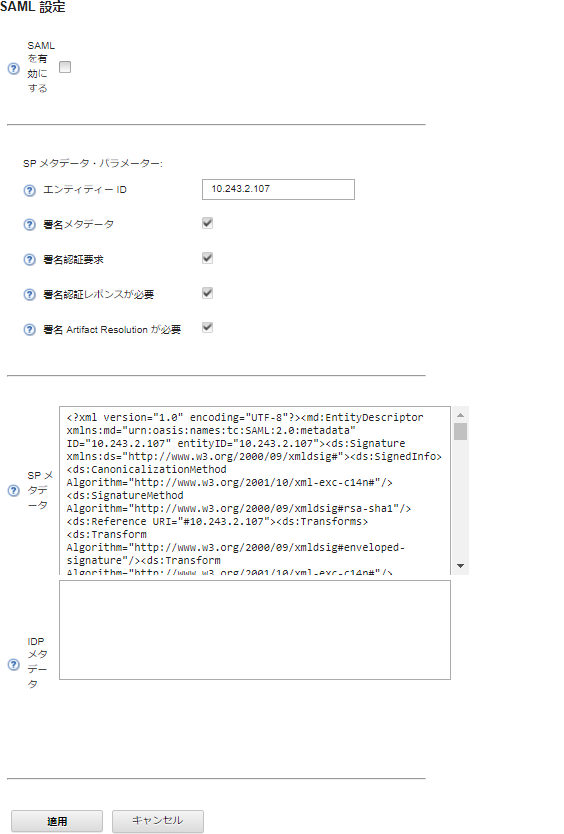

- 「ユーザーとグループ」セクションの「SAML 設定」をクリックして、「SAML 設定」ダイアログを表示します。

- 「SAML 設定」ページのフィールドに入力します。

- エンティティーの ID が XClarity Administrator 管理サーバーの IP アドレスと一致していることを確認します。

- 生成したメタデータにデジタル署名する必要があるかどうかを選択します。

- 認証要求に署名する必要があるかどうかを選択します。

- 認証レスポンスに署名する必要があるかどうかを選択します。

- リモート ID プロバイダー に送信される Artifact Resolution 要求に署名する必要があるかどうかを選択します。

- ID プロバイダー によって生成され 3 の手順で取得された SAML ID プロバイダー (IDP) メタデータを「IDP メタデータ」フィールドに貼り付けます。

- 「適用」をクリックして変更を適評し、「SP メタデータ」フィールドのテキストを更新します。

この時点では、「SAML を有効にする」を選択しないでください。SAML は後の手順で XClarity Administrator を再起動するために有効にします。

- 「SP メタデータ」フィールドのデータをファイルにコピー・アンド・ペーストし、ファイルを拡張子 .XML (たとえば、sp_metadata.xml) で保存します。このファイルを AD FS ホストにコピーします。

- AD FS を構成します。

- AD FS 管理ツールを開きます。

- をクリックします。

- 「証明書利用者の信頼」を右クリックして、「証明書利用者の信頼を追加」をクリックしウィザードを表示します。

- 「スタート」をクリックします。

- 「データ・ソースの選択」ページで、「証明書利用者のデータをファイルから追加」を選択し、次に手順 3e で保存した SP メタデータ・ファイルを選択します。

- ディスプレイ名を入力します。

- すべてのページで「次へ」をクリックしてデフォルト値を選択します。

- 「完了」をクリックして「要求規則」ページを表示します。

- 「LDAP の属性を要求として送信」はデフォルトのままにして、「次へ」をクリックします。

- 要求規則の名前を入力します。

- 属性ストアに「Active Directory」を選択します。

- マッピングを追加します。左側で「SAM-Account-Name」を選択し、右側で出力要求タイプに「名前 ID」を選択します。

- 別のマッピングを追加します。左側で「Token-Groups-Unqualified Names」を選択し、右側で出力要求タイプに「グループ」を選択します。

- 「OK」をクリックします。

- 作成した信頼を「証明書利用者の信頼」リストで見つけます。

- 信頼を右クリックして、「プロパティの選択」をクリックします。信頼の「プロパティ」ダイアログが表示されます。

- 「詳細」タブをクリックして、セキュア・ハッシュ・アルゴリズムとして SHA-1 を選択します。

- AD FS からのサーバー証明書を保存します。

- をクリックします。

- トークン署名で「証明書」を選択します。

- 証明書を右クリックし、「証明書の表示」をクリックします。

- 「詳細」タブをクリックします。

- 「ファイルにコピー」をクリックし、証明書を DER encoded binary X.509 (.CER) ファイルとして保存します。

- サーバー証明書 .CER ファイルを XClarity Administrator ホストにコピーします。

- AD FS トラステッド証明書を XClarity Administrator Web インターフェースにインポートします。

- XClarity Administrator のメニュー・バーで、の順にクリックします。

- 「証明書の管理」セクションで「トラステッド証明書」をクリックします。

- 「作成」アイコン (

) をクリックして、証明書を追加します。

) をクリックして、証明書を追加します。 - 前の手順で保存したサーバー証明書 .CER ファイルを選択します。

- 「作成」をクリックします。

- 「ユーザーとグループ」セクションの「SAML 設定」をクリックして、「SAML 設定」ダイアログを表示します。

- 外部 ID プロバイダー を使用したユーザー・アカウントの管理を有効にするには、「SAML を有効にする」を選択します。このオプションが選択されている場合、すべてのユーザー・アカウントがリモートで外部 ID プロバイダー に存在します。

- 「適用」をクリックして変更を適用し、管理サーバーを再起動してください。

- XClarity Administrator の再起動には数分間お待ち下さい。

このプロセス中に仮想アプライアンスを手動で再起動しないでください。

- Web ブラウザーを閉じて開き直します。

- ID プロバイダー から XClarity Administrator Web インターフェースにログインします。

結果

XClarity Administrator は、構成をテストして、共通のエラーを検出しようとします。テストが失敗すると、エラー・メッセージが表示されます。このメッセージにはエラーのソースが示されています。

XClarity Administrator によって ID プロバイダー の接続が検証されます。検証に成功した場合は、XClarity Administrator にログインするときに、ユーザー認証が ID プロバイダー サーバーで行われます。