Security Assertion Markup Language(SAML) 2.0 ID 공급자를 사용하도록 선택하여 Lenovo XClarity Administrator에 대한 인증 및 권한 부여를 수행할 수 있습니다.

시작하기 전에

ID 공급자를 설정하기 전에 XClarity Administrator 초기 설치가 완료되어야 합니다.

다음 SAML

ID 공급자가 지원됩니다.

- Microsoft Active Directory Federation Services(AD FS)

SAML ID 공급자는 관리 네트워크, 데이터 네트워크 또는 둘 다에 연결될 수 있습니다. 인증은 웹 브라우저를 통해 수행되므로 웹 브라우저가 XClarity Administrator 및 SAML 서버에 액세스할 수 있어야 합니다.

다음 URL을 사용하여 IDP 메타데이터를 다운로드할 수 있습니다. https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml 여기서 <ADFS_IP_Address>는 AD FS의 IP 주소입니다(예: https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

외부 인증 서버에 정의된 그룹과 일치하도록 위치 인증 서버에서 역할 그룹을 작성하거나 이름을 바꾸어야 합니다.

SAML ID 공급자를 설정하려면, lxc_admin 또는 lxc_supervisor 그룹의 멤버인 사용자로 로그인해야 합니다.

이 작업 정보

XClarity Administrator는 사용자를 인증하고 권한 부여하는 데 Security Assertion Markup Language 2.0 ID 공급자 사용을 지원합니다. 사용자 이름과 암호 입력 뿐 아니라 PIN 코드 입력, 스마트 카드 읽기 및 클라이언트 인증서를 사용한 인증과 같이 사용자 ID를 유효성 검증하기 위한 추가 기준이 필요하도록 ID 공급자를 설정할 수 있습니다.

XClarity Administrator가 ID 공급자를 사용하도록 설정되면 인증을 위해 XClarity Administrator 웹 인터페이스로부터의 대화형 로그인 요청이 ID 공급자로 리디렉션됩니다. 사용자가 인증되면 웹 브라우저가 다시 XClarity Administrator로 리디렉션됩니다.

ID 공급자를 사용하는 경우 웹 브라우저에서 XClarity Administrator 로그인 페이지(예: https://<ip_address>/ui/login.htm)를 열어서 ID 공급자를 우회하는 방식으로 로컬 또는 외부 LDAP 인증 서버를 사용하여 XClarity Administrator에 로그인할 수 있습니다.

ID 공급자 프로필을 사용하도록 XClarity Administrator를 구성한 경우XClarity Administrator 웹 인터페이스에서 사용자 관리 페이지를 사용할 수 없습니다. 로컬 사용자 계정이 PowerShell 및 REST API 인증을 위해서는 관리되는 섀시나 서버에 직접 로그인해야 합니다(해당 장치에서 Encapsulation을 사용하는 경우는 제외).

절차

외부 SAML ID 공급자(AD FS)를 설정하려면 다음 단계를 완료하십시오.

- ID 공급자가 사용 불가능한 경우 XClarity Administrator에 로그인하는 데 사용할 수 있는 복구 사용자 계정을 작성하십시오(사용자 계정 관리 참조).

- ID 공급자에서 ID 공급자(IDP) 메타데이터를 검색하여 이 파일을 XClarity Administrator 호스트에 저장하십시오.

- XClarity Administrator SAML 클라이언트를 구성하십시오.

- XClarity Administrator 메뉴 바에서 을 클릭하십시오.

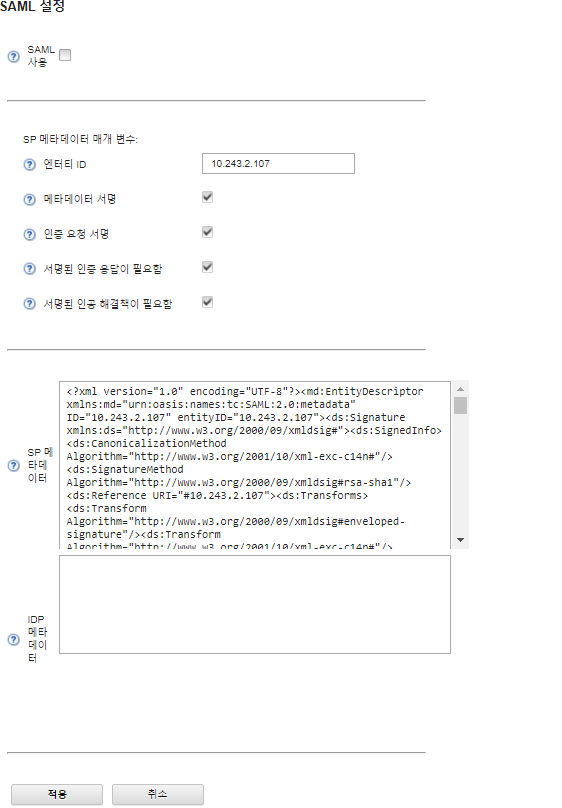

- 사용자 및 그룹 섹션에서 SAML 설정을 클릭하여 SAML 설정 대화 상자를 표시하십시오.

- SAML 설정 페이지에 필드를 지정하십시오.

- 항목 ID가 XClarity Administrator 관리 서버의 IP 주소와 일치하는지 확인하십시오.

- 생성되는 메타데이터가 디지털 서명되는지 여부를 선택하십시오.

- 인증 요청이 서명되는지 여부를 선택하십시오.

- 인증 응답이 서명되어야 하는지 여부를 택하십시오.

- 원격 ID 공급자로 보내는 아티팩트-해결 요청이 서명되어야 하는지 여부를 선택하십시오.

- ID 공급자 에서 생성되고 3단계에서 검색된 SAML ID 공급자(IDP) 메타데이터를 IDP 메타데이터 필드에 붙여넣으십시오.

- 적용을 클릭하여 변경사항을 적용하고 SP 메타데이터 필드에서 텍스트를 업데이트하십시오.

이 때 SAML 사용을 선택하지 마십시오. 나중에 SAML을 사용으로 설정하여 XClarity Administrator를 다시 시작할 수 있습니다.

- SP 메타데이터 필드의 데이터를 복사하여 파일에 붙여넣고 파일을 .XML 확장자(예, sp_metadata.xml)로 저장하십시오. 이 파일을 AD FS 호스트에 복사하십시오.

- AD FS를 구성하십시오.

- AD FS 관리 도구를 여십시오.

- 를 클릭하십시오.

- 신뢰 당사자 트러스트를 마우스 오른쪽 단추로 클릭한 후 신뢰 당사자 트러스트 추가를 클릭하여 마법사를 표시하십시오.

- 시작을 클릭하십시오.

- 데이터 소스 선택 페이지에서 파일에서 신뢰 당사자에 대한 데이터 가져오기를 선택한 후 3e단계에서 저장된 SP 메타데이터를 선택하십시오.

- 표시 이름을 입력하십시오.

- 모든 페이지에서 다음을 클릭하여 기본값을 선택하십시오.

- 완료를 클릭하여 클레임 규칙 페이지를 표시하십시오.

- LDAP 속성을 클레임으로 보내기를 기본값으로 그대로 두고 다음을 클릭하십시오.

- 클레임 규칙 이름을 입력하십시오.

- 속성 저장소에 Active Directory를 선택하십시오.

- 매핑을 추가하십시오. 왼쪽에서 SAM-Account-Name을 선택하고, 오른쪽에서 발신 클레임 유형에 이름 ID를 선택하십시오.

- 다른 매핑을 추가하십시오. 왼쪽에서 Token-Groups-Unqualified Names를 선택하고, 오른쪽에서 출력 클레임 유형에 그룹을 선택하십시오.

- 확인을 누르십시오.

- 신뢰 당사자 트러스트 목록에서 작성한 트러스트를 찾으십시오.

- 트러스트를 마우스 오른쪽 단추로 클릭하고 속성 선택을 클릭하십시오. 트러스트 속성 대화 상자가 표시됩니다.

- 고급 탭을 클릭하여 보안 해시 알고리즘으로 SHA-1을 선택하십시오.

- AD FS에서 서버 인증서를 저장하십시오.

- 를 클릭하십시

- 토큰 서명에서 인증서를 선택하십시오.

- 인증서를 마우스 오른쪽 단추로 클릭하고 인증서 보기를 클릭하십시오.

- 세부 정보 탭을 클릭하십시오.

- 파일에 복사를 클릭하여 인증서를 DER encoded binary X.509 (.CER ) 파일로 저장하십시오.

- 서버 인증서 .CER 파일을 XClarity Administrator 호스트에 복사하십시오.

- AD FS 신뢰할 수 있는 인증서를 XClarity Administrator 웹 인터페이스로 가져오십시오.

- XClarity Administrator 메뉴 표시줄에서 을 클릭하십시오.

- 인증서 관리 섹션의 신뢰할 수 있는 인증서를 클릭하십시오.

- 만들기 아이콘(

)을 클릭하여 인증서를 추가하십시오.

)을 클릭하여 인증서를 추가하십시오. - 이전 단계에서 저장된 서버 인증서 .CER 파일을 선택하십시오.

- 만들기를 클릭하십시오.

- 사용자 및 그룹 섹션에서 SAML 설정을 클릭하여 SAML 설정 대화 상자를 표시하십시오.

- SAML 사용을 선택하여 외부 ID 공급자를 사용하는 사용자 계정 관리를 사용으로 설정하십시오. 이 옵션을 선택하면 모든 사용자 계정이 ID 공급자에 원격으로 존재하게 됩니다.

- 적용를 클릭하여 변경사항을 적용하고 관리 서버를 다시 시작하십시오.

- XClarity Administrator가 다시 시작하기까지 몇 분 기다리십시오.

이 프로세스 중에는 가상 어플라이언스를 수동으로 다시 시작하지 마십시오.

- 웹 브라우저를 닫고 다시 여십시오.

- ID 공급자에서 XClarity Administrator 웹 인터페이스에 로그인하십시오.

결과

XClarity Administrator는 일반 오류를 감지하기 위해 구성 테스트를 시도합니다. 테스트에 실패하면 오류의 소스를 표시하는 오류 메시지가 표시됩니다.

XClarity Administrator가 ID 공급자 연결을 유효성 검증합니다. 유효성 검증이 패스되면 XClarity Administrator에 로그인할 때 ID 공급자에서 사용자 인증이 발생합니다.