可决定使用安全生效标记语言(SAML)2.0 身份提供商 对 Lenovo XClarity Administrator 执行认证和授权。

开始之前

必须先完成 XClarity Administrator 的初始设置,然后才能设置 身份提供商。

支持以下 SAML

身份提供商。

- Microsoft Active Directory 联合身份验证服务(AD FS)

SAML 身份提供商 可以连接到管理网络和/或数据网络。由于要通过 Web 浏览器完成认证,因此,您的 Web 浏览器必须能够访问 XClarity Administrator 和 SAML 服务器。

可使用以下 URL 下载 IDP 元数据:https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml,其中 <ADFS_IP_Address> 是 AD FS 的 IP 地址(例如,https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml)。

必须在本地认证服务器中创建或重命名角色组,使其与在外部认证服务器中定义的组匹配。

要设置 SAML 身份提供商,您必须以 lxc_admin 或 lxc_supervisor 组成员的用户身份进行登录。

关于本任务

XClarity Administrator 支持使用安全生效标记语言 2.0 身份提供商对用户进行认证和授权。除了输入用户名和密码外,还可将身份提供商设置为要求其他条件以确认用户的身份,如输入 PIN 码、读取智能卡和使用客户端证书进行认证。

将 XClarity Administrator 设置为使用 身份提供商 时,从 XClarity Administrator Web 界面进行交互登录的请求将重定向到该 身份提供商 进行认证。认证用户之后,Web 浏览器将重定向回 XClarity Administrator。

如果启用了身份提供商,可通过打开 Web 浏览器并访问 XClarity Administrator 登录页(例如 https://<ip_address>/ui/login.htm),绕过身份提供商并使用本地或外部 LDAP 认证服务器登录到 XClarity Administrator。

将 XClarity Administrator 配置为使用 身份提供商 profile 时,不会禁用 XClarity Administrator Web 界面中的“用户管理”页面。必须使用本地用户帐户直接登录到受管机箱或服务器(在该设备上启用了 Encapsulation 的情况下除外)以及进行 PowerShell 和 REST API 认证。

过程

完成以下步骤以设置外部 SAML 身份提供商(AD FS)。

- 创建一个恢复用户帐户,如果 身份提供商 变为不可用,可使用该用户帐户登录到 XClarity Administrator(请参阅管理用户帐户)。

- 从身份提供商检索身份提供商(IDP)元数据,并将该文件保存在 XClarity Administrator 主机上。

- 配置 XClarity Administrator SAML 客户端。

- 从 XClarity Administrator 菜单栏中,单击。

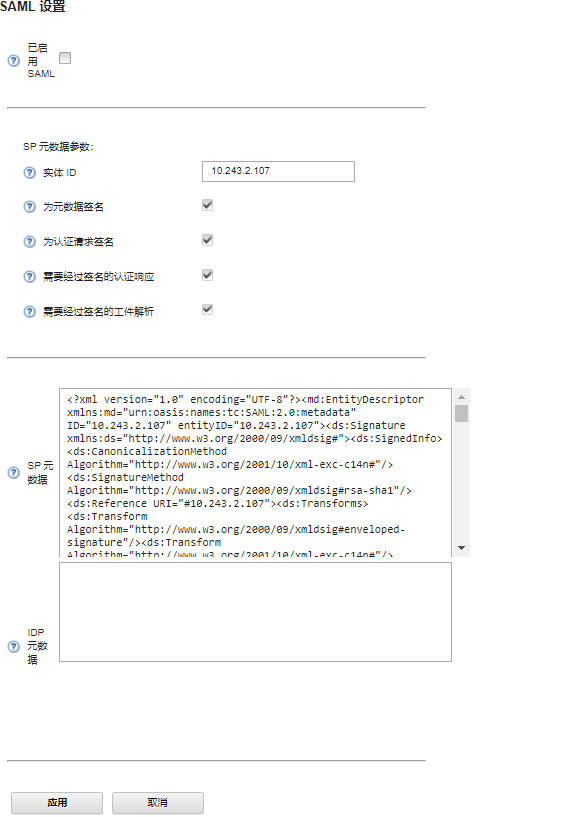

- 在“用户和组”部分下单击 SAML 设置以显示 SAML 设置对话框。

- 填写“SAML 设置”页面上的字段:

- 确认实体标识匹配 XClarity Administrator 管理软件的 IP 地址。

- 选择生成的元数据是要经过数字签名。

- 选择认证请求是否要经过签名。

- 选择认证响应是否必须经过签名。

- 选择发送给远程身份提供商的工件解析请求是否必须经过签名。

- 将由身份提供商生成并在步骤 3 中检索到的 SAML 身份提供商(IDP)元数据粘贴到 IDP 元数据字段中。

- 单击应用以应用更改并更新 SP 元数据字段中的文本。

此时请勿 选择已启用 SAML。您将在后续步骤中启用 SAML 以重新启动 XClarity Administrator。

- 拷贝 SP 元数据字段中的数据并将其粘贴到某个文件,并以 .XML 扩展名保存该文件(例如 sp_metadata.xml)。将此文件拷贝到 AD FS 主机。

- 配置 AD FS。

- 打开 AD FS 管理工具。

- 单击 。

- 右键单击信赖方信任,然后单击添加信赖方信任以显示向导

- 单击启动

- 在“选择数据源”页面上,选择从文件导入有关信赖方的数据,然后选择在步骤 3e 中保存的 SP 元数据文件。

- 输入显示名称。

- 在所有页面上单击下一步以选择默认值。

- 单击完成以显示声明规则页面

- 将发送 LDAP 属性作为声明保留为默认值,然后单击下一步。

- 输入声明规则名称。

- 选择 Active Directory 作为属性存储区。

- 添加一个映射。在左侧选择 SAM-Account-Name,在右侧选择名称标识作为传出声明类型。

- 添加另一个映射。在左侧选择 Token-Groups-Unqualified Names,在右侧选择组作为传出声明类型

- 单击确定。

- 找到刚才在信赖方信任列表中创建的信任。

- 右键单击该信任,然后单击选择属性。随后将显示信任“属性”对话框。

- 单击高级选项卡,然后选择 SHA-1 作为安全散列算法。

- 从 AD FS 保存服务器证书。

- 单击 。

- 在 Token-signing 下选择证书。

- 右键单击该证书,然后单击查看证书。

- 单击详细信息选项卡。

- 单击拷贝到文件,然后将该证书另存为 DER 编码二进制 X.509(.CER)文件。

- 将服务器证书 .CER 文件拷贝到 XClarity Administrator 主机。

- 将 AD FS 可信证书导入到 XClarity Administrator Web 界面中。

- 从 XClarity Administrator 菜单栏中,单击。

- 在“证书管理”部分中单击可信证书。

- 单击创建图标(

)以添加证书。

)以添加证书。 - 选择在上一步中保存的服务器证书 .CER 文件。

- 单击创建。

- 在“用户和组”部分下单击 SAML 设置以显示“SAML 设置”对话框。

- 选择已启用 SAML 以允许使用外部 身份提供商 管理用户帐户。选择此选项后,所有用户帐户均存在于一个远程 身份提供商 中。

- 单击应用以应用更改并重新启动管理软件。

- 等待几分钟以重新启动 XClarity Administrator。

- 关闭并重新打开 Web 浏览器。

- 从 身份提供商 登录到 XClarity Administrator Web 界面。

结果

XClarity Administrator 尝试测试配置以检测常见错误。如果该测试失败,则显示错误消息,指示错误的来源。

XClarity Administrator 验证 身份提供商 连接。如果验证通过,则登录到 XClarity Administrator 时,将在 身份提供商 上进行用户认证。