您可以選擇使用安全性聲明標記語言 (SAML) 2.0 識別提供者執行 Lenovo XClarity Administrator 的鑑別和授權。

開始之前

設定識別提供者前,必須先完成 XClarity Administrator 的起始設定。

支援下列 SAML

識別提供者。

- Microsoft Active Directory Federation Services (AD FS)

SAML 識別提供者可以連接到管理網路、資料網路或兩者。由於鑑別是透過 Web 瀏覽器進行,您的 Web 瀏覽器必須能夠存取 XClarity Administrator 和 SAML 伺服器。

您可以使用以下 URL 下載 IDP 元資料:https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml,其中 <ADFS_IP_Address> 是 AD FS 的 IP 位址(例如,https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml)。

您必須建立或重新命名位置鑑別伺服器中的角色群組,以符合外部鑑別伺服器中定義的群組。

若要設定 SAML 識別提供者,您必須以 lxc_admin 或 lxc_supervisor 群組成員的使用者身分登入。

關於此作業

XClarity Administrator 支援使用安全性聲明標記語言 2.0 識別提供者來鑑別和授權使用者。除了輸入使用者名稱和密碼外,您還可以將識別提供者設定為要求額外的條件來驗證使用者的身分,例如輸入 PIN 碼、讀取智慧卡以及使用用戶端憑證進行鑑別。

當 XClarity Administrator 設定為使用識別提供者時,系統會將來自 XClarity Administrator Web 介面的互動登入要求重新導向到識別提供者進行鑑別。等使用者通過鑑別後,再將 Web 瀏覽器重新導向回 XClarity Administrator。

如果識別提供者已啟用,您只要開啟 Web 瀏覽器進入 XClarity Administrator 登入頁面(例如 https://<ip_address>/ui/login.htm),就可以略過識別提供者,使用本端或外部 LDAP 鑑別伺服器登入 XClarity Administrator。

當 XClarity Administrator 配置為使用識別提供者 Profile 時,XClarity Administrator Web 介面中的「使用者管理」頁面不會停用。本端使用者帳戶必須直接登入受管理機箱或伺服器(除非該裝置上已啟用 Encapsulation),進行 PowerShell 和 REST API 鑑別。

程序

完成下列步驟,以設定外部 SAML 識別提供者 (AD FS)。

- 建立當識別提供者無法使用時可用來登入 XClarity Administrator 的回復使用者帳戶(請參閱管理使用者帳戶)。

- 從識別提供者擷取識別提供者 (IDP) 元資料,並將檔案儲存在 XClarity Administrator 主機。

- 配置 XClarity Administrator SAML 用戶端。

- 在 XClarity Administrator 功能表列上,按一下。

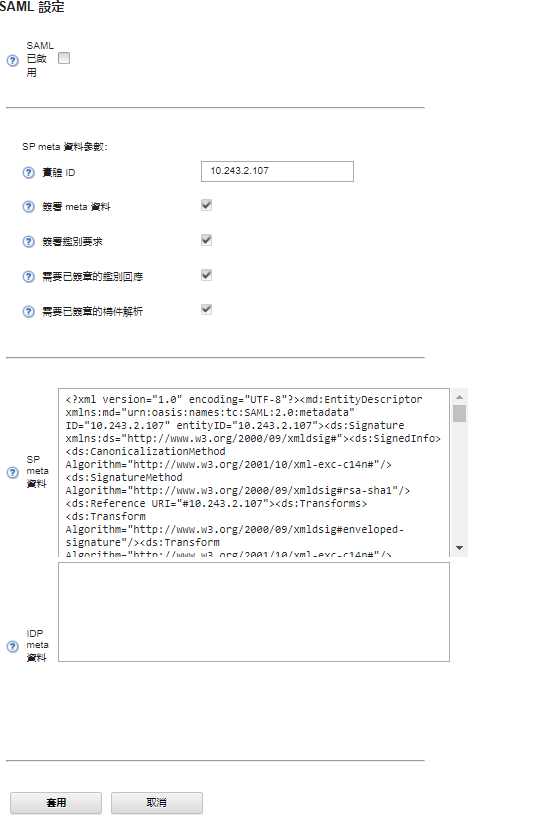

- 按一下「使用者和群組」區段下的SAML 設定,以顯示SAML 設定對話框。

- 填寫「SAML 設定」頁面上的欄位:

- 確認實體 ID 與 XClarity Administrator 管理伺服器的 IP 位址相符。

- 選擇所產生的元資料是否必須以數位方式簽署。

- 選擇鑑別要求是否必須經過簽署。

- 選擇鑑別回應是否必須經過簽署。

- 選擇傳送至遠端識別提供者的成品解析要求是否必須經過簽署。

- 將識別提供者所產生、並且在步驟 3 中擷取的 SAML 識別提供者 (IDP) 元資料貼入 IDP 元資料欄位。

- 按一下套用套用變更,並更新「SP 元資料」欄位中的文字。

此時請不要選取 SAML 已啟用。您將在稍後的步驟中啟用 SAML,以重新啟動 XClarity Administrator。

- 複製 SP 元資料欄位中的資料並貼入檔案,然後以 .XML 副檔名儲存檔案(例如 sp_metadata.xml)。將這個檔案複製到 AD FS 主機。

- 配置 AD FS。

- 開啟 AD FS 管理工具。

- 按一下 。

- 用滑鼠右鍵按一下信賴憑證者信任,然後按一下新增信賴憑證者信任以顯示精靈。

- 按一下開始。

- 在「選取資料來源」頁面上,選取從檔案匯入信賴憑證者的相關資料,然後選取您在步驟 3e 中儲存的 SP 元資料檔。

- 輸入顯示名稱。

- 在所有頁面上按一下下一步以選擇預設值。

- 按一下完成以顯示宣告規則頁面

- 將以宣告方式傳送 LDAP 屬性保留預設值,然後按一下下一步。

- 輸入宣告規則名稱。

- 選取 Active Directory 做為屬性存放區。

- 新增對應。在左側選取 SAM-Account-Name,在右側選取名稱 ID 做為輸出宣告類型。

- 新增另一個對應。在左側選取 Token-Groups-Unqualified Names,在右側選取群組做為輸出宣告類型。

- 按一下確定。

- 在信賴憑證者信任清單中尋找您剛建立的信任。

- 用滑鼠右鍵按一下該信任,然後按一下選取內容。畫面上會顯示信任的「內容」對話框。

- 按一下進階標籤,然後選取 SHA-1 做為安全雜湊演算法。

- 儲存來自 AD FS 的伺服器憑證。

- 按一下 。

- 在「權杖簽署」下選取憑證。

- 用滑鼠右鍵按一下該憑證,然後按一下檢視憑證。

- 按一下詳細資料標籤。

- 按一下複製至檔案,並將憑證儲存為 DER 編碼二進位 X.509 (.CER) 檔案。

- 複製伺服器憑證 .CER 檔案到 XClarity Administrator 主機。

- 將 AD FS 授信憑證匯入 XClarity Administrator Web 介面。

- 在 XClarity Administrator 功能表列上,按一下。

- 按一下「憑證管理」區段下的授信憑證。

- 按一下建立圖示 (

) 以新增憑證。

) 以新增憑證。 - 選取您在前一個步驟中儲存的伺服器憑證 .CER 檔案。

- 按一下建立。

- 按一下「使用者和群組」區段下的 SAML 設定,以顯示「SAML 設定」對話框。

- 選取 SAML 已啟用以啟用透過外部識別提供者管理使用者帳戶。若選取這個選項,所有使用者帳戶都存在於遠端識別提供者中。

- 按一下套用套用變更,並重新啟動管理伺服器。

- 等候幾分鐘,讓 XClarity Administrator 重新啟動。

- 關閉 Web 瀏覽器再重新開啟。

- 從識別提供者登入 XClarity Administrator Web 介面。

結果

XClarity Administrator 嘗試測試配置以偵測一般錯誤。如果測試失敗,則會顯示錯誤訊息,指出錯誤的來源。

XClarity Administrator 會驗證識別提供者連線。如果驗證通過,當您登入 XClarity Administrator 時,就會在識別提供者上進行使用者鑑別。