Puede elegir usar un Security Assertion Markup Language (SAML) 2.0 proveedor de identidad para realizar la autenticación y autorización de Lenovo XClarity Administrator.

Antes de empezar

Es preciso llevar a cabo la configuración inicial de XClarity Administrator antes de configurar el proveedor de identidad.

Las siguientes SAML

proveedor de identidad son compatibles.

- Microsoft Active Directory Federation Services (AD FS)

El SAML proveedor de identidad puede conectarse a la red de gestión, a la red de datos o a ambas. Ya que la autenticación se realiza a través de su navegador web, el navegador web debe tener acceso a XClarity Administrator y al servidor SAML.

Puede descargar los metadatos de IDP utilizando la siguiente URL: https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml, donde <ADFS_IP_Address> es la dirección IP de AD FS (por ejemplo, https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

Debe crear o cambiar el nombre de los grupos de roles en el servidor de autenticación de ubicaciones para que coincida con el de los grupos que están definidos en el servidor de autenticación externo.

Para configurar un proveedor de identidad SAML, debe iniciar sesión como usuario miembro del grupo lxc_admin o lxc_supervisor.

Acerca de esta tarea

XClarity Administrator es compatible con el uso de un proveedor de identidad Security Assertion Markup Language 2.0 para autenticar y autorizar usuarios. Además de introducir un nombre de usuario y una contraseña, el proveedor de identidad puede configurarse para que requiera criterios adicionales para validar la identidad del usuario, como la introducción de un código PIN, la lectura de una tarjeta inteligente y la autenticación mediante un certificado de cliente.

Cuando se configura XClarity Administrator para que use proveedor de identidad, las solicitudes de inicio de sesión interactivas de la interfaz web de XClarity Administrator se redirigen al proveedor de identidad para la autenticación. Después de autenticar un usuario, el navegador web se redirige de regreso a XClarity Administrator.

Si el proveedor de identidad está habilitado, puede omitir el proveedor de identidad e iniciar sesión en XClarity Administrator mediante el servidor de autenticación LDAP local o externo abriendo el navegador web en la página de inicio de sesión de XClarity Administrator (por ejemplo, https://<ip_address>/ui/login.htm).

Cuando se configura XClarity Administrator para utilizar un perfil de proveedor de identidad, la página Gestión de usuarios de la interfaz web de XClarity Administrator no se deshabilita. Se requieren cuentas de usuario locales para iniciar sesión directamente en un chasis o servidor gestionados (excepto cuando la Encapsulación está habilitada en ese dispositivo) y para la autenticación de PowerShell y de las API REST.

Procedimiento

Lleve a cabo los pasos siguientes para configurar un proveedor de identidad SAML externo (AD FS).

- Cree una cuenta de usuario de recuperación que se pueda usar para iniciar sesión en XClarity Administrator si el proveedor de identidad llega a estar no disponible (consulte Gestión de cuentas de usuario).

- Recupere los metadatos del proveedor de identidad (IDP) desde el proveedor de identidad y, a continuación, guarde el archivo en el host de XClarity Administrator.

- Configure el cliente SAML de XClarity Administrator.

- En la barra de menús de XClarity Administrator , haga clic en .

- Haga clic en Configuración de SAML en la sección Usuarios y grupos para mostrar el cuadro de diálogo Configuración de SAML.

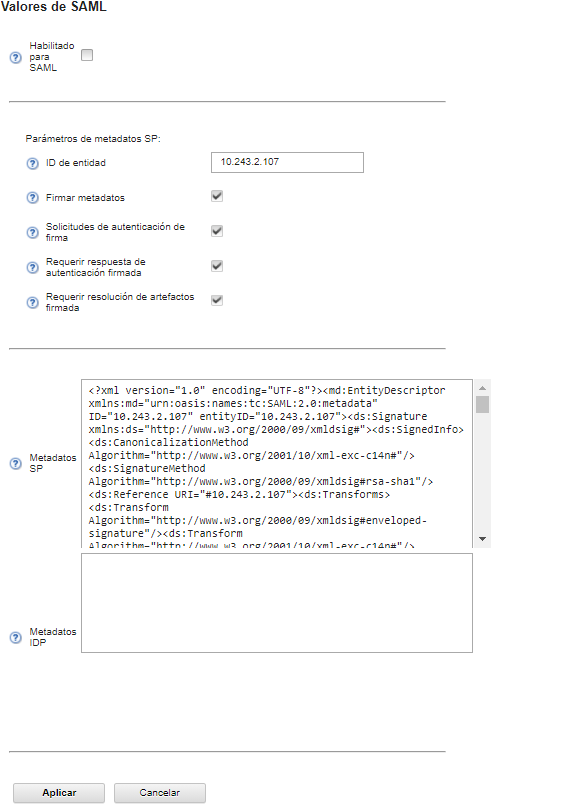

- Rellene los campos en la página Configuración de SAML:

- Compruebe que el Id. de entidad coincide con la dirección IP del servidor de gestión XClarity Administrator.

- Elija si desea que los metadatos generados se firmen digitalmente.

- Elija si desea que las solicitudes de autenticación se firmen.

- Elija si desea que las respuestas de autenticación se firmen.

- Elija si desea que las solicitudes de resolución de artefactos que se envían al proveedor de identidad remoto se firmen.

- Pegue los metadatos del proveedor de identidad (IDP) SAML generados por el proveedor de identidad y recuperados en el 3 en el campo Metadatos de IDP.

- Haga clic en Aplicar para aplicar los cambios y actualizar el campo Metadatos SP.

No seleccione SAML habilitado en este momento. Habilitará SAML en un paso posterior para reiniciar XClarity Administrator.

- Copie y pegue los datos en el campo Metadatos de SP en un archivo y guárdelo con la extensión .XML (por ejemplo, sp_metadata.xml). Copie el archivo al host AD FS.

- Configure AD FS.

- Abra la herramienta de gestión AD FS.

- Haga clic en .

- Haga clic en con el botón derecho en Confianzas en terceros confiables y luego haga clic en Agregar confianza en tercero confiable para mostrar el asistente

- Haga clic en Inicio

- En la página Seleccionar el origen de los datos, seleccione Importar datos sobre el tercero confiable desde un archivo y, a continuación, elija el archivo de metadatos de SP que guardó en el paso 3e.

- Introduzca un nombre de visualización.

- Haga clic en Siguiente en todas las páginas para elegir los valores predeterminados.

- Haga clic en Finalizar para mostrar la página Reglas de reclamación

- Deje la opción predeterminada de Enviar atributos de LDAP como reclamaciones y haga clic en Siguiente.

- Introduzca un nombre de regla de reclamación.

- Seleccione Active Directory para el almacenamiento de atributos.

- Agregue una asignación. En el lado izquierdo seleccione SAM-Account-Name y en el lado derecho seleccione Id. de nombre para el tipo de reclamación saliente.

- Agregue otra asignación. En el lado izquierdo seleccione Token-Groups-Unqualified Names y en el lado derecho seleccione Grupo para el tipo de reclamación saliente

- Haga clic en Aceptar.

- Busque la confianza que acaba de crear en la lista Confianzas en terceros confiables.

- Haga clic con el botón derecho del ratón en la confianza y, a continuación, haga clic en Seleccionar propiedades. Aparece el cuadro de diálogo Propiedades de la confianza.

- Haga clic en la pestaña Avanzado y, a continuación, seleccione SHA-1 como el algoritmo hash seguro.

- Guarde el certificado de servidor de AD FS.

- Haga clic en .

- Seleccione Certificado en Token-signing.

- Haga clic en con el botón derecho el certificado y haga clic en Ver certificado.

- Haga clic en la pestaña Detalles.

- Haga clic en Copiar en el archivo y guarde el certificado como un archivo binario con cifrado DER de X.509 (.CER ).

- Copie el archivo .CER del certificado de servidor en el host XClarity Administrator.

- Importe el certificado de confianza de AD FS en la interfaz web de XClarity Administrator.

- En la barra de menús de XClarity Administrator, haga clic en .

- Haga clic en Certificados de confianza en la sección Gestión de certificados.

- Haga clic en el icono de Crear (

) para añadir un certificado.

) para añadir un certificado. - Seleccione el archivo .CER del certificado de servidor que guardó en el paso anterior.

- Haga clic en Crear.

- Haga clic en Configuración de SAML, en la sección Usuarios y grupos para mostrar el cuadro de diálogo Configuración de SAML.

- Seleccione SAML habilitado para habilitar la gestión de cuentas de usuarios con el uso de un proveedor de identidad externo. Cuando esta opción está seleccionada, todas las cuentas de usuarios existen remotamente en un proveedor de identidad.

- Haga clic en Aplicar para aplicar los cambios y reiniciar el servidor de gestión.

- Espere unos minutos para que XClarity Administrator se reinicie.

No reinicie el dispositivo virtual manualmente durante este proceso.

- Cierre el navegador web y vuelva a abrirlo.

- Inicie sesión en la interfaz web de XClarity Administrator desde el proveedor de identidad.

Resultados

XClarity Administrator intenta probar la configuración para detectar errores comunes. Si la prueba falla, se muestran mensajes de error que indican el origen de los errores.

XClarity Administrator valida la conexión de proveedor de identidad. Si la validación se realiza correctamente, la autenticación del usuario en el proveedor de identidad se lleva a cabo al iniciar sesión en XClarity Administrator.