É possível escolher usar um provedor de identidade SAML (Security Assertion Markup Language) 2.0 para executar autenticação e autorização do Lenovo XClarity Administrator.

Antes de iniciar

A configuração inicial do XClarity Administrator deve ser concluída antes de configurar o provedor de identidade.

Os

provedor de identidade SAML a seguir são compatíveis.

- Microsoft Active Directory Federation Services (AD FS)

Os provedor de identidade SAML podem ser conectados à rede de gerenciamento, à rede de dados ou às duas. Como a autenticação é realizada por meio do navegador da Web, seu navegador da Web deve ser capaz de acessar o XClarity Administrator e o servidor SAML.

É possível baixar metadados de IDP usando o seguinte URL: https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml, <ADFS_IP_Address> onde está o endereço IP para AD FS (por exemplo, https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

Você deve criar ou renomear grupos de funções no servidor de autenticação local para fazer a correspondência dos grupos definidos no servidor de autenticação externo.

Para configurar um provedor de identidade SAML, você deverá ter feito login como um usuário que seja membro do grupo lxc_admin ou lxc_supervisor.

Sobre esta tarefa

O XClarity Administrator suporta o uso de um provedor de identidade SAML (Security Assertion Markup Language) 2.0 para autenticar e autorizar usuários. Além de inserir um nome do usuário e senha, o provedor de identidade pode ser configurado para requerer critérios adicionais para validar a identidade do usuário, como inserir um código PIN, ler um cartão inteligente e autenticar usando um certificado do cliente.

Quando o XClarity Administrator é configurado para usar o provedor de identidade, as solicitações interativas de login da interface da Web do XClarity Administrator estão redirecionadas para o provedor de identidade para autenticação. Após o usuário ser autenticado, o navegador da Web é redirecionado novamente para XClarity Administrator.

Se o provedor de identidade estiver ativado, será possível ignorar o provedor de identidade e fazer login no XClarity Administrator usando o servidor de autenticação LDAP local ou externo, abrindo seu navegador da Web na página de login do XClarity Administrator (por exemplo, https://<ip_address>/ui/login.htm).

Quando o XClarity Administrator está configurado para usar um perfil provedor de identidade, a página Gerenciamento de Usuários na interface da Web do XClarity Administrator não está desabilitada. As contas do usuário locais são necessárias para fazer login diretamente a um chassi ou um servidor gerenciado (exceto quando o Encapsulamento esteja habilitado nesse dispositivo) e para autenticação PowerShell e API REST, e para recuperação se a autenticação externa não estiver disponível.

Procedimento

Conclua as seguintes etapas para configurar um provedor de identidade SAML externo (AD FS).

- Crie uma conta do usuário de recuperação que possa ser usada para fazer login no XClarity Administrator se o provedor de identidade ficar indisponível (consulte Gerenciando contas de usuário).

- Recupere os metadados de provedor de identidade (IDP) do provedor de identidade e salve o arquivo no host XClarity Administrator.

- Configure o cliente SAML do XClarity Administrator.

- Na barra de menu do XClarity Administrator, clique em .

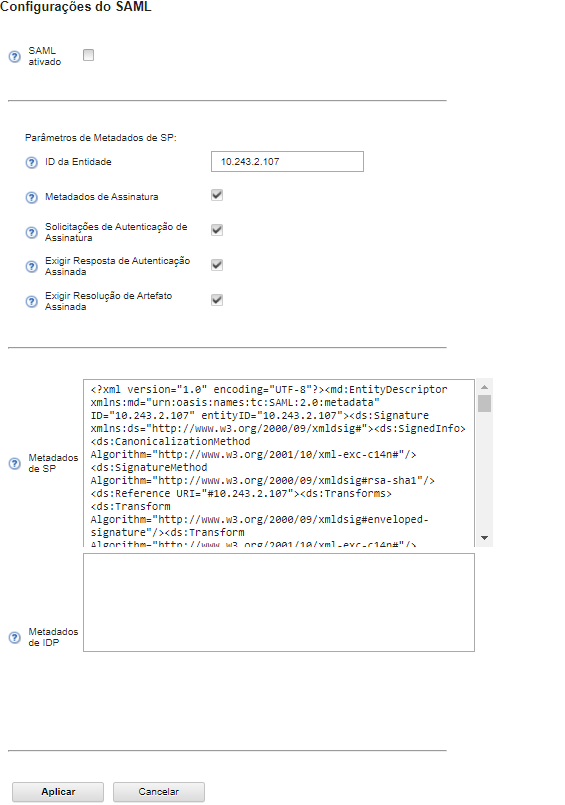

- Clique em Configurações de SAML na seção Usuários e Grupos para exibir a caixa de diálogo Configurações de SAML.

- Preencha os campos na página Configurações de SAML:

- Verifique se o ID da entidade corresponde ao endereço IP do servidor de gerenciamento do XClarity Administrator.

- Escolha se os metadados gerados serão assinados digitalmente.

- Escolher se as solicitações de autenticação devem ser assinadas.

- Escolher se as respostas de autenticação devem ser assinadas.

- Escolha se as solicitações de resolução de artefato enviadas ao provedor de identidade remoto devem ser assinadas.

- Cole os metadados de provedor de identidade (IDP) SAML que foram gerados pelo provedor de identidade e recuperados na etapa 3 no campo Metadados de IDP.

- Clique em Aplicar para aplicar as alterações e atualizar o texto no campo Metadados de SP.

Não selecione SAML Habilitado neste momento. Você habilitará o SAML em uma etapa posterior para reiniciar o XClarity Administrator.

- Copie e cole os dados do campo Metadados de SP em um arquivo e salve o arquivo com a extensão .XML (por exemplo, metadados_sp.xml). Copie esse arquivo para o host AD FS.

- Configure AD FS.

- Abra a ferramenta de Gerenciamento AD FS.

- Clique em .

- Clique com o botão direito em Objetos de Confiança de Terceira Parte Confiável e, em seguida, em Adicionar Objeto de Confiança de Terceira Parte Confiável para exibir o assistente

- Clique em Iniciar.

- Na página Selecionar Origem de Dados, selecione Importar dados sobre a terceira parte confiável de um arquivo e, em seguida, selecione o arquivo de metadados de SP que você salvou na etapa 3e.

- Digite um nome de exibição.

- Clique em Avançar em todas as páginas para escolher os valores padrão.

- Clique em Concluir para exibir a página Regras de Declaração

- Deixe Enviar Atributos LDAP como Declarações como padrão e clique em Avançar.

- Insira um nome da regra de declaração.

- Selecione Active Directory para o armazenamento de atributo.

- Adicione um mapeamento. Na lateral esquerda, selecione SAM-Account-Name e na lateral direita, selecione ID de Nome para o tipo de saída reivindicado.

- Adicione outro mapeamento. Na lateral esquerda, selecione Token-Groups-Unqualified Names e na lateral direita, selecione Grupo para o tipo de saída reivindicado.

- Clique em OK.

- Localize o objeto de confiança que você acabou de criar na lista do Objetos de Confiança de Terceira Parte Confiável.

- Clique com o botão direito no objeto de confiança e em Selecionar propriedades. A caixa de diálogo Propriedades de confiança é exibida.

- Clique na guia Avançado e selecione SHA-1 como o algoritmo hash seguro.

- Salve o certificado do servidor do AD FS.

- Clique em .

- Selecione Certificado em Token-assinatura.

- Clique com o botão direito no certificado e em Exibir certificado.

- Clique na guia Detalhes.

- Clique em Copiar em Arquivo e salve o certificado como um arquivo DER codificado binário X.509 (.CER).

- Copie o arquivo .CER do certificado do servidor para o host XClarity Administrator.

- Importe o certificado confiável AD FS para a interface da Web do XClarity Administrator.

- Na barra de menu do XClarity Administrator, clique em .

- Clique em Certificados Confiáveis na seção Gerenciamento de Certificados.

- Clique no ícone Criar (

) para adicionar um certificado.

) para adicionar um certificado. - Selecione o arquivo .CER do certificado do servidor salvo na etapa anterior.

- Clique em Criar.

- Clique em Configurações de SAML na seção Usuários e Grupos para exibir a caixa de diálogo Configurações de SAML.

- Selecione SAML Habilitado para habilitar o gerenciamento de contas do usuário usando um provedor de identidade externo. Quando essa opção é selecionada, todas as contas de usuário existem remotamente em um provedor de identidade.

- Clique em Aplicar para aplicar as alterações e reiniciar o servidor de gerenciamento.

- Aguarde alguns minutos para que o XClarity Administrator reinicie.

Não reinicie o dispositivo virtual manualmente durante esse processo.

- Feche e abra novamente o navegador da Web.

- Faça login na interface da Web do XClarity Administrator a partir do provedor de identidade.

Resultados

O XClarity Administrator tenta testar a configuração para detectar erros comuns. Se o teste falhar, mensagens de erro serão exibidas indicando a origem de erros.

O XClarity Administrator valida conexão do provedor de identidade. Se a validação passar, a autenticação do usuário ocorre no provedor de identidade quando você fizer login no XClarity Administrator.