È possibile scegliere di utilizzare SAML (Security Assertion Markup Language) 2.0 Provider di identità per eseguire l'autenticazione e l'autorizzazione di Lenovo XClarity Administrator.

Prima di iniziare

Prima di configurare Provider di identità è necessario completare la configurazione iniziale di XClarity Administrator.

Sono supportati i

Provider di identità SAML che seguono.

- Microsoft Active Directory Federation Services (AD FS)

Il Provider di identità SAML può essere collegato alla rete di gestione, alla rete di dati o a entrambe. Poiché l'autenticazione viene eseguita tramite il browser Web, il browser Web deve essere in grado di accedere a XClarity Administrator e al server SAML.

È possibile scaricare i metadati IDP utilizzando il seguente URL: https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml, dove <ADFS_IP_Address> è l'indirizzo IP per AD FS (ad esempio, https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

È necessario creare o rinominare i gruppi di ruoli del server di autenticazione delle posizioni in modo che corrispondano ai gruppi definiti nel server di autenticazione esterna.

Per configurare un Provider di identità SAML, è necessario essere collegati come utente membro del gruppo lxc_admin o lxc_supervisor.

Informazioni su questa attività

XClarity Administrator supporta l'utilizzo di un Provider di identità Security Assertion Markup Language 2.0 per autenticare e autorizzare gli utenti. Oltre all'immissione di nome utente e password, il Provider di identità può essere configurato in modo da richiedere criteri aggiuntivi per convalidare l'identità di un utente, come immissione di un codice PIN, lettura di una smart card e autenticazione mediante un certificato client.

Quando XClarity Administrator viene configurato per utilizzare un Provider di identità, le richieste di login interattive dall'interfaccia Web di XClarity Administrator vengono reindirizzate al Provider di identità per l'autenticazione. Una volta autenticato l'utente, il browser Web viene reindirizzato a XClarity Administrator.

se il Provider di identità viene abilitato, è possibile ignorare il Provider di identità ed eseguire il login a XClarity Administrator utilizzando il server di autenticazione LDAP esterna o locale, aprendo la pagina di login a XClarity Administrator dal browser Web (ad esempio, https://<ip_address>/ui/login.htm).

Quando XClarity Administrator è configurato per utilizzare un profilo Provider di identità, la pagina "Gestione utenti" dell'interfaccia Web di XClarity Administrator non viene disabilitata. Gli account utente locali sono richiesti per eseguire direttamente il login a uno chassis gestito o al server (tranne se Incapsulamento non è abilitato su tale dispositivo) e per l'autenticazione PowerShell e API REST.

Procedura

Per configurare un Provider di identità (AD FS) SAML esterno, completare le seguenti operazioni.

- Creare un account utente di ripristino che può essere utilizzato per eseguire il login a XClarity Administrator se il Provider di identità non è disponibile (vedere Gestione degli account utente).

- Recuperare i metadati IDP (Provider di identità) dal Provider di identità e salvare il file sull'host XClarity Administrator.

- Configurare il client SAML di XClarity Administrator.

- Dalla barra dei menu di XClarity Administrator, fare clic su .

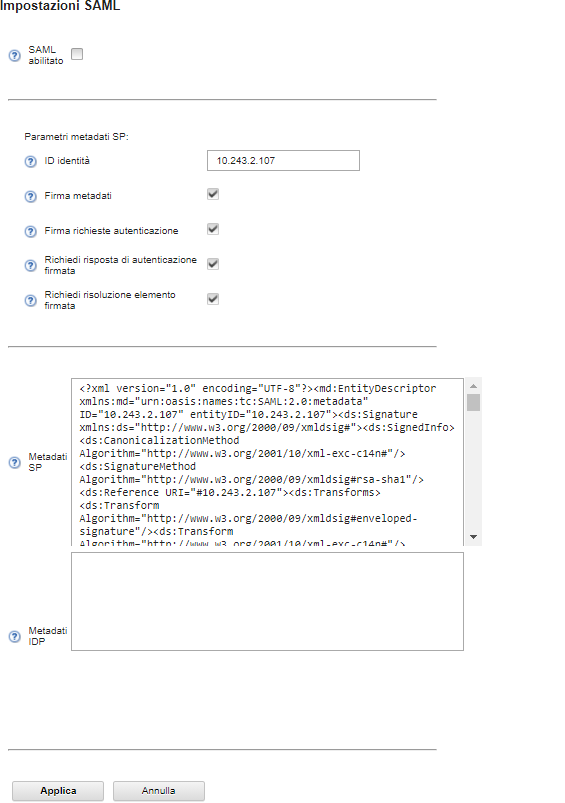

- Fare clic su Impostazioni SAML nella sezione "Utenti e gruppi" per visualizzare la finestra di dialogo Impostazioni SAML.

- Compilare i campi nella pagina delle impostazioni SAML:

- Verificare che l'ID entità corrisponda all'indirizzo IP del server di gestione XClarity Administrator.

- Scegliere se i metadati generati devono essere firmati digitalmente.

- Scegliere se le richieste di autenticazione devono essere firmate.

- Scegliere se le risposte di autenticazione devono essere firmate.

- Scegliere se le richieste di risoluzione degli elementi inviate al Provider di identità remoto devono essere firmate.

- Incollare i metadati IDP (Provider di identità) SAML generati dal Provider di identità e recuperati nel passaggio 3 nel campo Metadati IDP.

- Fare clic su Applica per applicare le modifiche e aggiornare il testo nel campo Metadati SP.

Non selezionare SAML abilitato ora. Sarà necessario abilitare SAML in un passaggio successivo per riavviare XClarity Administrator.

- Copiare e incollare i dati nel campo Metadati SP in un file e salvarlo con estensione .XML (ad esempio, sp_metadata.xml). Copiare questo file sull'host AD FS.

- Configurare AD FS.

- Aprire lo strumento di gestione AD FS.

- Fare clic su .

- Fare clic con il pulsante destro del mouse su Attendibilità relying party, quindi fare clic su Aggiungi attendibilità relying party per visualizzare la procedura guidata

- Fare clic su Avvia

- Nella pagina "Seleziona origine dati", selezionare Importa dati sulla relying party da un file, quindi selezionare quindi il file dei metadati SP salvato al passaggio 3e.

- Immettere il nome visualizzato.

- Fare clic su Avanti su tutte le pagine per scegliere i valori predefiniti.

- Fare clic su Fine per visualizzare la pagina Regole attestazioni

- Non modificare i valori predefiniti del campo Invia attributi LDAP come attestazioni e fare clic su Avanti.

- Immettere un nome regole attestazioni.

- Selezionare Active Directory per l'archivio di attributi.

- Aggiungere un'associazione. Sul lato sinistro, selezionare SAM-Account-Name e a destra, selezionare ID nome per il tipo di attestazione in uscita.

- Aggiungere un'altra associazione. Sul lato sinistro, selezionare Token-Groups-Unqualified Names e a destra, selezionare Gruppo per il tipo di attestazione in uscita

- Fare clic su OK.

- Individuare l'elemento attendibile appena creato nell'elenco di Attendibilità relying party.

- Fare clic con il pulsante destro del mouse sull'elemento attendibile e scegliere Seleziona proprietà. Viene visualizzata la finestra "Proprietà" dell'elemento attendibile.

- Fare clic sulla scheda Avanzate e selezionare SHA-1 come algoritmo hash sicuro.

- Salvare il certificato server da AD FS.

- Fare clic su .

- Selezionare Certificato in firma di token.

- Fare clic con il pulsante destro del mouse sul certificato e fare clic su Visualizza certificato.

- Fare clic sulla scheda Dettagli.

- Fare clic su Copia su file e salvare il certificato come file binario codificato DER X.509 (.CER).

- Copiare il file .CER del certificato server sull'host XClarity Administrator.

- Importare il certificato attendibile AD FS nell'interfaccia Web di XClarity Administrator.

- Dalla barra dei menu di XClarity Administrator, fare clic su .

- Fare clic su Certificati attendibili nella sezione "Gestione certificati".

- Fare clic sull'icona Crea (

) per aggiungere un certificato.

) per aggiungere un certificato. - Selezionare il file .CER del certificato server salvato al passaggio precedente.

- Fare clic su Crea.

- Fare clic su Impostazioni SAML nella sezione "Utenti e gruppi" per visualizzare la finestra di dialogo "Impostazioni SAML".

- Selezionare SAML abilitato per abilitare la gestione degli account utente mediante un Provider di identità esterno. Quando questa opzione è selezionata, tutti gli account utente esistono in remoto in un Provider di identità.

- Fare clic su Applica per applicare le modifiche e riavviare il server di gestione.

- Attendere alcuni minuti per il riavvio di XClarity Administrator.

non riavviare l'appliance virtuale manualmente durante questo processo.

- Chiudere e riavviare il browser Web.

- Eseguire il login all'interfaccia Web di XClarity Administrator dal Provider di identità.

Risultati

XClarity Administrator prova a verificare la configurazione per rilevare gli errori comuni. Se il test non riesce, vengono visualizzati i messaggi di errore che indicano l'origine degli errori.

XClarity Administrator convalida la connessione del Provider di identità. Se la convalida viene superata, l'utente viene autenticato con il Provider di identità quando si esegue il login a XClarity Administrator.