Vous pouvez choisir d'utiliser un langage Security Assertion Markup Language (SAML) 2.0 Fournisseur d'identité pour effectuer l'authentification et l'autorisation de Lenovo XClarity Administrator.

Avant de commencer

La configuration initiale de XClarity Administrator doit être effectuée avant la configuration du Fournisseur d'identité.

Les SAML suivants

Fournisseur d'identité sont pris en charge.

- Microsoft Active Directory Federation Services (AD FS)

Le SAML Fournisseur d'identité peut être connecté au réseau de gestion, au réseau de données, ou aux deux. Comme l’authentification est effectuée via votre navigateur web, ce dernier doit pouvoir être en mesure d’accéder à XClarity Administrator et au serveur SAML.

Vous pouvez télécharger des métadonnées IDP à l’aide de l’URL suivante : https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml, où <ADFS_IP_Address> est l’adresse IP de AD FS (par exemple, https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

Vous devez créer ou renommer des groupes de rôles sur le serveur d'authentification de l'emplacement pour qu'ils correspondent aux groupes définis sur le serveur d'authentification externe.

Pour configurer un Fournisseur d'identité SAML, vous devez être connecté en tant qu'utilisateur membre du groupe lxc_admin ou lxc_supervisor.

À propos de cette tâche

XClarity Administrator prend en charge l'utilisation d'un langage Security Assertion Markup Language 2.0 Fournisseur d'identité pour l'authentification et l'autorisation des utilisateurs. Outre la saisie d'un nom d'utilisateur et d'un mot de passe, le Fournisseur d'identité peut être configuré pour exiger des critères supplémentaires pour la validation de l'identité d'un utilisateur, comme la saisie d'un code PIN, la lecture d'une carte à puce et l'authentification à l'aide d'un certificat client.

Lorsque XClarity Administrator est configuré pour l'utilisation d'un Fournisseur d'identité, les demandes de connexion interactives depuis l'interface Web de XClarity Administrator sont redirigées vers le Fournisseur d'identité pour l'authentification. Une fois que l'utilisateur est authentifié, le navigateur Web est redirigé vers XClarity Administrator.

Si le Fournisseur d'identité est activé, vous pouvez omettre le Fournisseur d'identité et vous connecter à XClarity Administrator à l'aide du serveur serveur d'authentification LDAP local ou externe en ouvrant votre navigateur Web sur la page de connexion de XClarity Administrator (par exemple, https://<ip_address>/ui/login.htm).

Lorsque XClarity Administrator est configuré pour l'utilisation d'un profil Fournisseur d'identité, la page Gestion des utilisateurs dans l'interface Web de XClarity Administrator n'est pas désactivée. Les comptes utilisateur locaux sont requis pour se connecter directement à un châssis ou à un serveur géré (sauf lorsque l'Encapsulation est activé sur cet appareil), ainsi que pour l'authentification PowerShell et API REST.

Procédure

Pour configurer un Fournisseur d'identité SAML externe, (AD FS), procédez comme suit.

- Créez un compte utilisateur de récupération qui peut être utilisé pour se connecter à XClarity Administrator si le Fournisseur d'identité devient indisponible (voir Gestion des comptes utilisateur).

- Procédez à l'extraction des métadonnées Fournisseur d'identité (IDP) Fournisseur d'identité, puis enregistrez le fichier sur l'hôte XClarity Administrator.

- Configurez le client SAML XClarity Administrator.

- Dans la barre de menus de XClarity Administrator, cliquez sur .

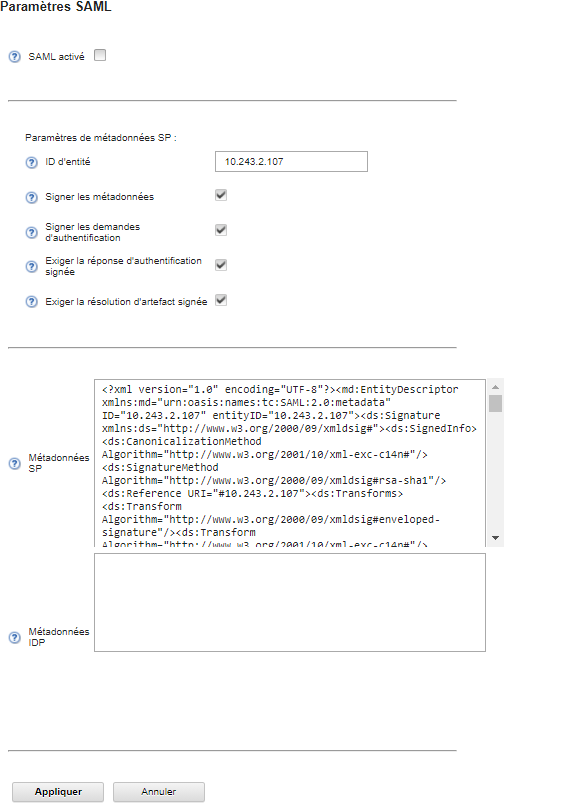

- Cliquez sur Paramètres SAML sous la section Utilisateurs et groupes pour afficher la boîte de dialogue Paramètres SAML.

- Complétez les zones de la page Paramètres SAML :

- Vérifiez que l’ID d’entité correspond à l’adresse IP du serveur de gestion XClarity Administrator.

- Indiquez si les métadonnées générées doivent être signées de façon numérique.

- Indiquez si les demandes d'authentification doivent être signées.

- Indiquez si les réponses d'authentification doivent être signées.

- Indiquez si les demandes de résolution d'artefact envoyées au Fournisseur d'identité distant doivent être signées.

- Collez les métadonnées Fournisseur d'identité (IDP) SAML générées par le Fournisseur d'identité et extraites à l'étape 3 dans la zone Métadonnées IDP.

- Cliquez sur Appliquer pour appliquer les modifications et mettre à jour le texte dans la zone Métadonnées SP.

Ne sélectionnez pas SAML activé à ce stade. Vous activerez SAML ultérieurement pour redémarrer XClarity Administrator.

- Copiez et collez les données de la zone Métadonnées SP dans un fichier, puis enregistrez le fichier avec l'extension .XML (par exemple, sp_metadata.xml). Copiez ce fichier sur l'hôte AD FS.

- Configurez AD FS.

- Ouvrez l'outil de gestion AD FS.

- Cliquez sur .

- Cliquez avec le bouton droit de la souris sur Sécurisations de partie utilisatrice, puis cliquez sur Ajouter la sécurisation de partie utilisatrice pour afficher l'assistant

- Cliquez sur Démarrer

- Sur la page Sélectionner une source de données, sélectionnez Importer des données concernant la partie utilisatrice depuis un fichier, puis sélectionnez le fichier de métadonnées SP que vous avez enregistré à l'étape 3e.

- Entrez un nom d'affichage.

- Cliquez sur Suivant sur toutes les pages pour choisir les valeurs par défaut.

- Cliquez sur Terminer pour afficher la page Règles de réclamation

- Conservez la valeur par défaut pour Envoyer des attributs LDAP comme réclamations et cliquez sur Suivant.

- Entrez un nom de règle de réclamation.

- Sélectionnez Active Directory comme magasin d'attributs.

- Ajoutez un mappage. Dans la partie gauche, sélectionnez SAM-Account-Name, et sur la droite, sélectionnez ID nom comme type de réclamation sortant.

- Ajoutez un autre mappage. Dans la partie gauche, sélectionnez Token-Groups-Unqualified Names, et sur la droite, sélectionnez Groupe comme type de réclamation sortant.

- Cliquez sur OK.

- Recherchez la sécurisation que vous venez de créer dans la liste de Sécurisations de partie utilisatrice.

- Cliquez avec le bouton droit de la souris sur la sécurisation, puis cliquez sur Sélectionner les propriétés. La boîte de dialogue des propriétés de sécurisation s'affiche.

- Cliquez sur l'onglet Avancé, puis sélectionnez SHA-1 comme algorithme de hachage sécurisé.

- Enregistrez le certificat du serveur à partir d'AD FS.

- Cliquez sur .

- Sélectionnez le Certificat sous la signature de jeton.

- Cliquez avec le bouton droit de la souris sur le certificat, puis cliquez sur Afficher le certificat.

- Cliquez sur l'onglet Détails.

- Cliquez sur Copier dans le fichier, puis enregistrez le certificat en tant que fichier X.509 binaire codé par DER (.CER).

- Copiez le fichier .CER du certificat du serveur sur l'hôte XClarity Administrator.

- Importez le certificat sécurisé de AD FS dans l'interface Web de XClarity Administrator.

- Dans la barre de menus de XClarity Administrator, cliquez sur .

- Cliquez sur Certificats sécurisés dans la section Gestion des certificats.

- Cliquez sur l'icône Créer (

) pour ajouter un certificat.

) pour ajouter un certificat. - Sélectionnez le fichier .CER du certificat du serveur que vous avez enregistré à l'étape précédente.

- Cliquez sur Créer.

- Cliquez sur Paramètres SAML sous la section Utilisateurs et groupes pour afficher la boîte de dialogue Paramètres SAML.

- Sélectionnez SAML activé pour activer la gestion des comptes utilisateur à l'aide d'un Fournisseur d'identité externe. Lorsque cette option est sélectionnée, tous les comptes utilisateur existent à distance dans un Fournisseur d'identité.

- Cliquez sur Appliquer pour appliquer les modifications et redémarrer le serveur de gestion.

- Patientez quelques minutes le temps que XClarity Administrator redémarre.

Ne redémarrez pas le dispositif virtuel manuellement pendant ce processus.

- Fermez puis rouvrez le navigateur Web.

- Connectez-vous à l'interface Web de XClarity Administrator depuis le Fournisseur d'identité.

Résultats

XClarity Administrator tente de tester la configuration pour détecter les erreurs communes. Si le test échoue, il affiche des messages d'erreur qui indiquent la source des erreurs.

XClarity Administrator valide la connexion à Fournisseur d'identité. Si la validation aboutit, l'authentification utilisateur a lieu sur le Fournisseur d'identité lorsque vous vous connectez à XClarity Administrator.