Можно выбрать использование поставщик удостоверений на основе языка SAML (Security Assertion Markup Language) версии 2.0 для выполнения аутентификации и авторизации для Lenovo XClarity Administrator.

Перед началом работы

Перед настройкой поставщик удостоверений должна быть завершена начальная настройка XClarity Administrator.

Поддерживаются следующие SAML

поставщик удостоверений.

- Microsoft Active Directory Federation Services (AD FS)

SAML поставщик удостоверений можно подключить к сети управления, сети данных или к обеим сетям. Поскольку аутентификация выполняется через веб-браузер, веб-браузер должен иметь доступ к XClarity Administrator и серверу SAML.

Метаданные IDP можно загрузить по следующему URL-адресу: https://<ADFS_IP_Address>/federationmetadata/2007-06/federationmetadata.xml, где <ADFS_IP_Address> — IP-адрес AD FS (например, https://10.192.0.0/federationmetadata/2007-06/federationmetadata.xml).

Необходимо создать или переименовать группы ролей на сервере аутентификации местоположения, чтобы они соответствовали группам, определенным на внешнем сервере аутентификации.

Для настройки поставщик удостоверений SAML необходимо войти в качестве пользователя, входящего в группу lxc_admin или lxc_supervisor.

Об этой задаче

XClarity Administrator поддерживает аутентификацию и авторизацию пользователей с использованием поставщик удостоверений на основе языка SAML 2.0. Кроме обязательного ввода имени пользователя и пароля в поставщик удостоверений также можно настроить дополнительные способы проверки личности пользователя, например ввод PIN-кода, считывание смарт-карты и аутентификацию с помощью сертификата клиента.

Если в XClarity Administrator настроено использование поставщик удостоверений, интерактивные запросы на вход из веб-интерфейса XClarity Administrator перенаправляются в поставщик удостоверений для аутентификации. После аутентификации пользователя веб-браузер вновь перенаправляется на XClarity Administrator.

Если выбрано использованиепоставщик удостоверений, аутентификацию с помощью поставщик удостоверений можно обойти. Для этого нужно открыть в веб-браузере страницу входа в XClarity Administrator (например: https://<ip_address>/ui/login.htm) и войти в XClarity Administrator с помощью локального или внешнего сервера аутентификации LDAP.

Если в XClarity Administrator настроено использование профиля поставщик удостоверений, страница «Управление пользователями» в веб-интерфейсе XClarity Administrator не деактивируется. Для прямого входа в систему управляемой рамы или сервера (кроме случая, когда на этом устройстве включена Encapsulation) и для аутентификации на основе PowerShell и REST API требуются локальные учетные записи пользователей.

Процедура

Для настройки внешнего поставщик удостоверений SAML (AD FS) выполните указанные ниже действия.

- Создайте учетную запись пользователя восстановления, с помощью которой можно будет войти в XClarity Administrator в случае утраты доступа к поставщик удостоверений (см. Управление учетными записями пользователей).

- Получите метаданные поставщик удостоверений (IDP) из поставщик удостоверений и сохраните файл на хосте XClarity Administrator.

- Настройте клиент SAML XClarity Administrator.

- В строке меню XClarity Administrator выберите .

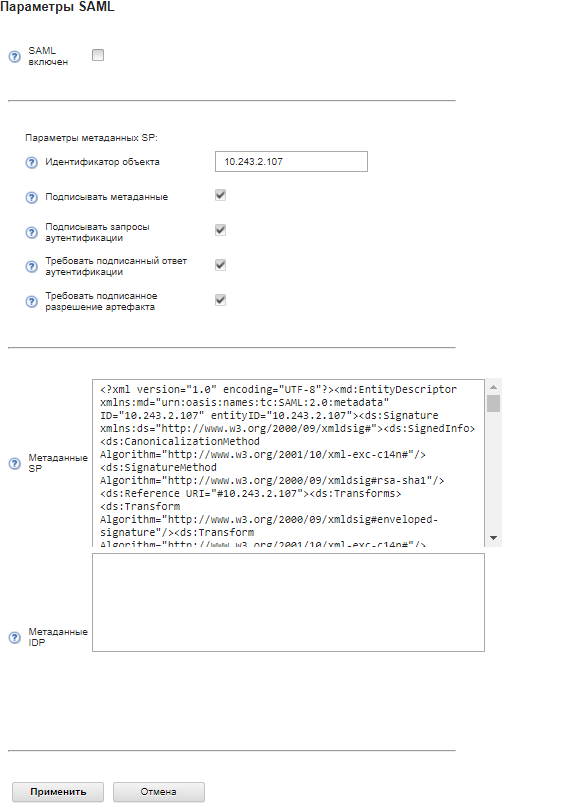

- Нажмите Параметры SAML в разделе «Пользователи и группы», чтоб отобразить диалоговое окно Параметры SAML.

- Заполните поля на странице «Параметры SAML».

- Убедитесь, что идентификатор объекта соответствует IP-адресу сервера управления XClarity Administrator.

- Выберите, должны ли созданные метаданные быть подписаны цифровой подписью.

- Выберите, должны ли подписываться запросы аутентификации.

- Выберите, должны ли подписываться ответы аутентификации.

- Выберите, должны ли подписываться запросы разрешения артефакта, отправляемые на удаленный поставщик удостоверений.

- В поле Метаданные IDP вставьте метаданные поставщик удостоверений SAML (IDP), созданные поставщик удостоверений и полученные на шаге 3.

- Нажмите Применить, чтобы применить изменения и обновить текст в поле «Метаданные SP».

Не выбирайте сейчас параметр SAML включен. Вы включите SAML позже для перезапуска XClarity Administrator.

- Скопируйте данные в поле Метаданные SP и вставьте их в файл, сохраните файл с расширением .XML (например: sp_metadata.xml). Скопируйте этот файл на хост AD FS.

- Настройте службы AD FS.

- Откройте средство управления AD FS.

- Нажмите .

- Нажмите правой кнопкой мыши Отношения доверия с проверяющей стороной и выберите Добавить отношения доверия с проверяющей стороной для вызова мастера.

- Нажмите Пуск.

- На странице «Выбор источника данных» выберите Импортировать данные о доверяющей стороне из файла, а затем выберите файл метаданных SP, который вы сохранили на шаге 3e.

- Введите отображаемое имя.

- Нажмите Далее на всех страницах, чтобы выбрать значения по умолчанию.

- Нажмите Готово для отображения страницы Правила утверждений.

- Оставьте значение по умолчанию для Отправка атрибутов LDAP как утверждений и нажмите кнопку Далее.

- Введите имя правила утверждения.

- Выберите Active Directory для хранилища атрибутов.

- Добавьте сопоставление. Слева выберите SAM-Account-Name, а справа — Идентификатор имени для типа исходящего утверждения.

- Добавьте другое сопоставление. Слева выберите Token-Groups-Unqualified Names, а справа — Группа для типа исходящего утверждения.

- Нажмите ОК.

- Найдите только что созданное вами отношение доверия в списке Отношения доверия с проверяющей стороной.

- Нажмите правой кнопкой мыши отношение доверия и выберите Выбрать свойства. Откроется диалоговое окно «Свойства» для отношения доверия.

- Откройте вкладку Дополнительные параметры и выберите SHA-1 в качестве алгоритма безопасного хеширования (SHA).

- Сохраните сертификат сервера из AD FS.

- Нажмите .

- Выберите Сертификат в разделе «Для подписи маркера».

- Нажмите сертификат правой кнопкой мыши и выберите пункт Просмотреть сертификат.

- Перейдите на вкладку Сведения.

- Нажмите Копировать в файл и сохраните сертификат как двоичный файл X.509 с DER-шифрованием (.CER).

- Скопируйте файл сертификата сервера .CER на хост XClarity Administrator.

- Импортируйте доверенный сертификат AD FS в веб-интерфейс XClarity Administrator.

- В строке меню XClarity Administrator нажмите .

- Нажмите Доверенные сертификаты в разделе «Управление сертификатами».

- Нажмите значок Создать (

), чтобы добавить сертификат.

), чтобы добавить сертификат. - Выберите файл сертификата сервера .CER, сохраненный на предыдущем шаге.

- Нажмите Создать.

- Нажмите Параметры SAML в разделе «Пользователи и группы», чтобы отобразить диалоговое окно «Параметры SAML».

- Выберите SAML включен, чтобы включить управление учетными записями пользователей с помощью внешнего поставщик удостоверений. Когда этот параметр выбран, все учетные записи пользователей существуют удаленно в поставщик удостоверений.

- Нажмите Применить, чтобы применить изменения и перезапустить сервер управления.

- Подождите несколько минут, необходимых для перезапуска XClarity Administrator.

Во время этого процесса не перезапускайте вручную виртуальное устройство.

- Закройте и снова откройте веб-браузер.

- Выполните вход в веб-интерфейс XClarity Administrator из поставщик удостоверений.

Результаты

XClarity Administrator пытается проверить конфигурацию для обнаружения распространенных ошибок. Если проверка завершается ошибкой, отображаются сообщения об ошибках, которые указывают источник ошибок.

XClarity Administrator проверяет подключение к поставщик удостоверений. Если проверка проходит успешно, при вашем входе в XClarity Administrator выполняется аутентификация пользователя с помощью поставщик удостоверений.