您可以選擇使用外部 LDAP 鑑別伺服器,而不使用管理節點上的本端 Lenovo XClarity Administrator 鑑別伺服器。

開始之前

必須先完成 XClarity Administrator 的起始設定,才能設定外部鑑別伺服器。

確認已在網路和防火牆上開啟外部鑑別伺服器需要的所有埠。如需埠需求的相關資訊,請參閱 XClarity Administrator 線上文件中的埠可用性。

您必須建立或重新命名本端鑑別伺服器中的角色群組,以符合外部鑑別伺服器中定義的群組。

確定本端鑑別伺服器上有一位或多位使用者具備 lxc-recovery 權限。當外部 LDAP 伺服器發生通訊錯誤時,您可以使用此本端使用者帳戶直接對 XClarity Administrator 進行鑑別。

當 XClarity Administrator 配置為使用外部鑑別伺服器時,XClarity Administrator Web 介面中的「使用者管理」頁面會停用。

若要為 Active Directory 配置連結方法以使用登入認證,每一部受管理伺服器的基板管理控制器都必須執行 2016 年 9 月或更新版本的韌體。

XClarity Administrator 每 5 分鐘會執行一次連線功能檢查,以維護與配置的外部 LDAP 伺服器之間的連線。有多部 LDAP 伺服器的環境在連線功能檢查期間可能會出現高 CPU 使用率的情形。為了達到最佳效能,務必確定網域中大多數或所有 LDAP 伺服器都可聯繫,或是將鑑別伺服器選取方法設定為使用預先配置的伺服器,並且僅指定已知可聯繫的 LDAP 伺服器。

程序

若要配置 XClarity Administrator 以使用外部鑑別伺服器,請完成下列步驟。

- 設定 Microsoft Active Directory 或 OpenLDAP 的使用者鑑別方法。

如果您選擇使用非安全鑑別,則不需進行其他配置。Windows Active Directory 或 OpenLDAP 網域控制站預設為使用非安全 LDAP 鑑別。

如果您選擇使用安全 LDAP 鑑別,則必須設定網域控制站以允許安全 LDAP 鑑別。如需設定 Active Directory 配置安全 LDAP 鑑別的相關資訊,請參閱Microsoft TechNet 網站上的 LDAP over SSL (LDAPS) 憑證文章。

若要驗證 Active Directory 網域控制站已配置為使用安全 LDAP 鑑別:

- 在網域控制站的「事件檢視器」視窗中尋找現在可以透過 Secure Sockets layer (SSL) 使用 LDAP 事件。

- 使用 ldp.exe Windows 工具測試與網域控制站之間的安全 LDAP 連線。

- 匯入 Active Directory 或 OpenLDAP 伺服器憑證,或是簽署伺服器憑證之憑證管理中心的主要憑證。

- 在 XClarity Administrator 功能表列上,按一下。

- 按一下「憑證管理」區段下的授信憑證。

- 按一下建立圖示 (

) 以新增憑證。

) 以新增憑證。 - 瀏覽檔案或貼上 PEM 格式的憑證文字。

- 按一下建立。

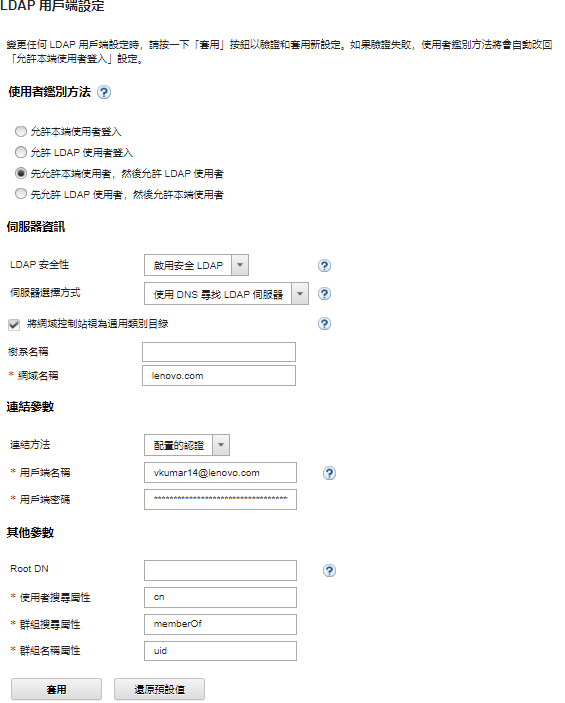

- 配置 XClarity Administrator LDAP 用戶端:

- 在 XClarity Administrator 功能表列上,按一下。

- 按一下「使用者和群組」區段下的 LDAP 用戶端,以顯示 LDAP 用戶端設定對話框。

- 根據下列準則填寫對話框。

- 選取其中一種使用者鑑別方法:

- 允許本端使用者登入。使用本端鑑別進行鑑別。選取此選項時,所有使用者帳戶都會出現在管理節點上的本端鑑別伺服器中。

- 允許 LDAP 使用者登入。由外部 LDAP 伺服器進行鑑別。此方法提供遠端管理使用者帳戶的功能。選取此選項時,所有使用者帳戶均存在於遠端外部 LDAP 伺服器中。

- 先允許本端使用者,然後允許 LDAP 使用者。本端鑑別伺服器會先執行鑑別。如果鑑別失敗,再由外部 LDAP 伺服器執行鑑別。

- 先允許 LDAP 使用者,然後允許本端使用者。外部 LDAP 伺服器會先執行鑑別。如果鑑別失敗,再由本端鑑別伺服器執行鑑別。

- 選擇啟用或停用安全 LDAP:

- 啟用安全 LDAP。XClarity Administrator 會使用 LDAPS 通訊協定安全地連線至外部鑑別伺服器。選取此選項時必須同時配置授信憑證,以便啟用安全 LDAP 支援。

- 停用安全 LDAP。XClarity Administrator 會使用非安全的通訊協定連線至外部鑑別伺服器。如果選擇此設定,您的硬體可能更容易遭受安全性攻擊。

- 選取其中一種伺服器選取方法:

使用預先配置的伺服器。XClarity Administrator 會使用指定的 IP 位址及埠來探索外部鑑別伺服器。

如果您選取此選項,最多可指定四個預先配置的伺服器 IP 位址及埠。LDAP 用戶端會嘗試使用第一個伺服器位址進行鑑別。如果鑑別失敗,LDAP 用戶端會嘗試使用下一個伺服器 IP 位址進行鑑別。

如果某一個項目的埠號未明確設定為 3268 或 3269,則會假設該項目用來識別網域控制站。

若埠號設定為 3268 或 3269,則會假設該項目用來識別廣域型錄。LDAP 用戶端會嘗試使用配置的第一個伺服器 IP 位址的網域控制站進行鑑別。如果鑑別失敗,LDAP 用戶端會嘗試使用下一個伺服器 IP 位址的網域控制站進行鑑別。

即使已指定廣域型錄,仍須至少指定一個網域控制站。雖然僅指定廣域型錄似乎能夠成功,但這並不是有效的配置。

當加密法模式設為 NIST-800-131A 時,如果外部 LDAP 伺服器未能與 XClarity Administrator 的 LDAP 用戶端建立傳輸層安全性 (TLS) 1.2 版連線,則 XClarity Administrator 可能無法使用安全埠(例如,透過預設埠 636 使用 LDAPS)連線至該 LDAP 伺服器。

使用 DNS 尋找 LDAP 伺服器。XClarity Administrator 會使用指定的網域名稱或樹系名稱來動態探索外部鑑別伺服器。網域名稱和樹系名稱可用來取得網域控制站的清單,而樹系名稱可用來取得廣域型錄伺服器的清單。

使用 DNS 尋找 LDAP 伺服器時,請確定用來對外部鑑別伺服器進行鑑別的使用者帳戶是在指定的網域控制站上管理。如果使用者帳戶是在子網域控制站上管理,請將子網域控制站包含在服務要求清單中。

選取其中一種連結方法:

配置的認證。使用此連結方法可利用用戶端名稱和密碼將 XClarity Administrator 連結至外部鑑別伺服器。如果連結失敗,鑑別程序也會失敗

用戶端名稱可以是 LDAP 伺服器支援的任何名稱,包括識別名稱、AMAccountName、NetBIOS 名稱或 UserPrincipalName。用戶端名稱必須是網域內至少具有唯讀權限的使用者帳戶。例如:

cn=username,cn=users,dc=example,dc=com

domain\username

username@domain.com

username

登入認證。使用此連結方法可利用 Active Directory 或 OpenLDAP 使用者名稱和密碼將 XClarity Administrator 連結至外部鑑別伺服器。

您指定的使用者 ID 和密碼只會用來測試與鑑別伺服器之間的連線。如果成功,就會儲存 LDAP 用戶端設定,但是不會儲存您指定的測試登入認證。未來所有連結都會使用您用來登入 XClarity Administrator 的使用者名稱和密碼。

若要配置連結方法以使用登入認證,每一部受管理伺服器的管理控制器都必須執行 2016 年 9 月或更新版本的韌體。

- 建議您不要在根 DN 欄位中指定根識別名稱,尤其是針對有多個網域的環境。如果此欄位空白,XClarity Administrator 就會查詢外部鑑別伺服器中的命名環境定義。

如果您使用 DNS 探索外部鑑別伺服器,或是指定多部伺服器(例如 dc=example,dc=com),您可以選擇指定 LDAP 目錄樹中最上方的項目。在此情況下,系統會使用指定的根識別名稱做為搜尋基礎開始搜尋。

指定用來搜尋使用者名稱的屬性。

若連結方法設定為配置的認證,LDAP 伺服器的起始連結後面會接著搜尋要求,該要求會擷取有關使用者的特定資訊,包括使用者的 DN、登入權限及群組成員資格。此搜尋要求必須指定代表該伺服器上使用者 ID 的屬性名稱。在此欄位中配置此屬性名稱。如果此欄位保留空白,預設值為 cn。

指定用於識別使用者所屬群組的屬性名稱。如果此欄位保留空白,則過濾器中的屬性名稱預設為 memberOf。

指定用於識別由 LDAP 伺服器所配置群組名稱的屬性名稱。如果此欄位保留空白,預設值為 uid。

- (選用)為使用者和群組配置過濾準則。

使用外部 LDAP 伺服器配置 XClarity Administrator 時,透過指定使用者和群組搜尋過濾器來自訂鑑別程序。如需搜尋過濾器語法的相關資訊,請參閱如何編寫 LDAP 搜尋過濾器。如需搜尋過濾器範例,請參閱常見 ldapsearch 範例。

指定在 LDAP 搜尋作業中,使用使用者和群組過濾器可擷取的搜尋結果數目上限。此值可以是 0 – 5000。預設值為 0,表示無限制。

指定完成 LDAP 搜尋作業的時間(以秒為單位),超過此時間即為逾時。此值可以是 0 – 300 秒(5 分鐘)。預設值為 0,表示作業不會逾時。

- 按一下套用。

XClarity Administrator 嘗試測試配置以偵測一般錯誤。如果測試失敗,則會顯示錯誤訊息,指出錯誤的來源。即使測試成功並順利連線至指定的伺服器,下列情況仍可能造成使用者鑑別失敗:

無任何本端使用者具備 lxc-recovery 權限。

根識別名稱不正確。

使用者不屬於外部鑑別伺服器當中任一個符合 XClarity Administrator 鑑別伺服器中角色群組名稱之群組的成員。XClarity Administrator 無法偵測根 DN 是否正確;但是能夠偵測使用者是否至少屬於一個群組的成員。如果使用者不屬於任一個群組的成員,則使用者嘗試登入 XClarity Administrator 時會顯示錯誤訊息。如需疑難排解外部鑑別伺服器問題的相關資訊,請參閱 XClarity Administrator 線上文件中的連線問題。

- 建立可存取 XClarity Administrator 的外部使用者帳戶:

- 從外部鑑別伺服器建立使用者帳戶。如需相關指示,請參閱 Active Directory 或 OpenLDAP 文件。

- 使用預先定義且經過授權的群組名稱建立 Active Directory 或 OpenLDAP 廣域群組。群組必須存在 LDAP 用戶端中所定義根識別名稱的環境定義內。

- 新增 Active Directory 或 OpenLDAP 使用者做為您先前建立的安全群組的成員。

- 使用 Active Directory 或 OpenLDAP 使用者名稱登入 XClarity Administrator 。

- 選擇性的: 定義並建立其他群組。您可以在「使用者和群組」頁面上授權給這些群組並為它們指派角色。

- 如果已啟用安全 LDAP,請將受信任憑證匯入外部 LDAP 伺服器(請參閱安裝自訂的外部簽署伺服器憑證)。

結果

XClarity Administrator 會驗證 LDAP 伺服器連線。如果驗證通過,當您登入 XClarity Administrator、CMM 及管理控制器時,就會在外部鑑別伺服器上進行使用者鑑別。

如果驗證失敗,鑑別模式會自動恢復為允許本端使用者登入設定,並顯示訊息說明失敗的原因。

XClarity Administrator 中必須配置正確的角色群組,且必須將使用者帳戶定義為 Active Directory 伺服器上其中一個角色群組的成員。否則使用者鑑別將會失敗。