Lenovo XClarity Orchestrator には、ローカル (埋め込み) 認証サーバーが含まれます。また、独自の外部の Active Directory LDAP サーバーを使用することもできます。

このタスクについて

外部 LDAP サーバーが構成されていない場合は、XClarity Orchestrator は常にローカル認証サーバーを使用してユーザーを認証します。

外部 LDAP サーバーが構成されている場合は、XClarity Orchestrator はまず、ローカル認証サーバーを使用してユーザーを認証しようとします。認証に失敗した場合、XClarity Orchestrator は最初の LDAP サーバーの IP アドレスを使用して認証を試行します。認証に失敗した場合、LDAP クライアントは次の LDAP サーバーの IP アドレスを使用して認証を試行します。

外部 LDAP ユーザーが XClarity Orchestrator に初めてログインすると、<ユーザー名>@<ドメイン> のユーザー・アカウントのクローンが XClarity Orchestrator で自動的に作成されます。クローン作成された外部 LDAP ユーザーをユーザー・グループに追加したり、アクセス制御の LDAP グループを使用したりできます。外部 LDAP ユーザーにスーパーバイザー権限を追加することもできます。

手順

外部 LDAP 認証サーバーを使用するように XClarity Orchestrator を構成するには、以下の手順を実行します。

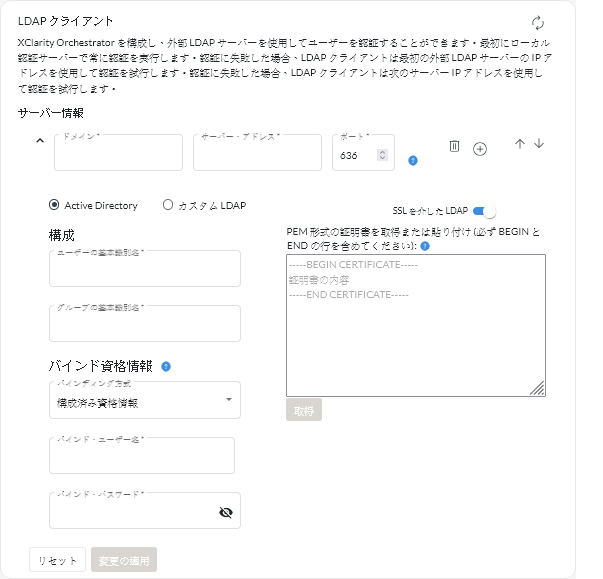

XClarity Orchestrator のメニュー・バーで、の順にクリックし、左側のナビゲーションで「LDAP クライアント 」をクリックして、「LDAP クライアント 」カードを表示します。次の手順を使用して、各外部 LDAP サーバーを構成します。 「追加 」アイコン ( 外部 LDAP サーバーのドメイン名、IP アドレス、およびポートを指定します。

ポート番号が 3268 または 3269 に明示的に設定されていない 項目は、 ドメイン・コントローラーの項目と見なされます。

ポート番号が 3268 または 3269 に設定されている項目は、グローバル・カタログの項目と見なされます。LDAP クライアントは、構成されている最初のサーバー IP アドレスのドメイン・コントローラーを使用して認証を試みます。これに失敗した場合、LDAP クライアントは、次のサーバー IP アドレスのドメイン・コントローラーを使用して認証を試みます。

必要に応じて、詳細構成設定のカスタマイズを有効にします。カスタム構成を使用する場合は、ユーザー検索フィルターを指定できます。ユーザー検索フィルターを指定しない場合、(&&(objectClass=user)(|(userPrincipalName={0})(sAMAccountName={0}))) がデフォルトで使用されます。

詳細構成が無効になっている場合は、既定の Active Directory 構成が使用されます。

完全修飾 LDAP ベースの識別名を指定します。LDAP クライアントはそこからユーザー認証の検索を開始します。 完全修飾 LDAP ベースの識別名を指定します。LDAP クライアントはそこからユーザー・グループの検索を開始します (たとえば、dc=company,dc=com )。 オプションで、XClarity Orchestrator を外部認証サーバーにバインドするための資格情報を指定します。2 つのバインディング方式のいずれかを使用できます。構成済み資格情報。 このバインディング方式を使用すると、特定のクライアント名とパスワードを使用してXClarity Orchestrator を外部認証サーバーにバインドします。このバインドに失敗すると認証プロセスも失敗します。ユーザー・アカウントの完全修飾 LDAP 識別名 (例:cn=somebody,dc=company,dc=com )、またはメール・アドレス (somebody@company.com ) と LDAP 認証に使用するパスワードを指定して、 XClarity Orchestrator を LDAP サーバーにバインドします。このバインドに失敗すると認証プロセスも失敗します。

識別名は、少なくとも読み取り専用特権を持つ、ドメイン内のユーザー・アカウントである必要があります。

LDAP サーバーにサブドメインがない場合、そのドメインを指定せずにユーザー名を指定できます (例: user1 )。ただし、LDAP サーバーにサブドメイン (例: company.com ドメイン内の new.company.com サブドメインなど) がある場合は、ユーザー名とドメイン (例: user1@company.com ) を指定する必要があります。

外部 LDAP サーバーのクライアント・パスワードを変更した場合は、必ず

XClarity Orchestrator の新規パスワードも更新してください ( にログインできない を参照)。ログイン資格情報 。このバインディング方式を使用すると、LDAP のXClarity Orchestrator ユーザー名とパスワードを使用して XClarity Orchestrator を外部認証サーバーにバインドします。認証サーバーへの接続を検証するために、テスト ・ユーザー・アカウントの完全修飾 LDAP 識別名と、LDAP 認証に使用するパスワードを指定します。

これらのユーザー資格情報は保存されません。成功すると、以降のすべてのバインドでは XClarity Orchestrator にログインするのに使用したユーザー名とパスワードを使用します。このバインドに失敗すると認証プロセスも失敗します。

完全修飾ユーザー ID (例: administrator@domain.com) を使用してXClarity Orchestrator にログインする必要があります。

オプションで、セキュア LDAP を使用するには、「LDAP over SSL 」トグルを選択して「取得 」をクリックし、信頼できる SSL 証明書を取得してインポートします。「サーバー証明書の取得 」ダイアログが表示された後、「同意する 」をクリックして証明書を使用します。LDAP over SSL を使用すると、XClarity Orchestrator は LDAPS プロトコルを使用して、外部認証サーバーに安全に接続します。このオプションを選択すると、セキュア LDAP サポートを有効にするために、トラステッド証明書が使用されます。

LDAP over SSL を無効にすると、XClarity Orchestrator は安全ではないプロトコルを使用して、外部認証サーバーに接続します。この設定を選択した場合、ハードウェアがセキュリティーに対する攻撃を受けやすくなることがあります。

オプションで、「上へ移動 」アイコン (下へ移動 」アイコン (LDAP クライアントは、最初のサーバーの IP アドレスを使用して認証を試行します。認証に失敗した場合、LDAP クライアントは次のサーバー IP アドレスを使用して認証を試行します。

安全な LDAP 認証のためには、LDAP サーバーのルート認証局 (CA) の証明書、またはサーバーの中間証明書の 1 つを使用します。次のコマンドを実行することにより、コマンド・プロンプトでルート CA 証明書または中間 CA 証明書を取得できます。そこでは、

{FullyQualifiedHostNameOrIpAddress} は外部 LDAP サーバーの完全修飾名です。ルート CA 証明書または中間 CA 証明書は通常、出力の最後の証明書です (最後の

BEGIN--END セクション)。

openssl s_client -showcerts -connect {FullyQualifiedHostNameOrIpAddress}:636 「変更の適用 」をクリックします。XClarity Orchestrator は IP アドレス、ポート、SSL 証明書、およびバインディング資格情報をテストし、LDAP サーバー接続を検証して、共通のエラーを検出しようとします。検証に成功した場合は、ユーザーが XClarity Orchestrator にログインするときに、ユーザー認証が外部認証サーバーで行われます。検証が失敗すると、エラー・メッセージが表示されます。このメッセージにはエラーのソースが示されています。

検証に成功し LDAP サーバーへの接続が正常に完了しても、ルート識別名が正しくない場合、ユーザー認証に失敗することがあります。

終了後

追加のセキュリティー設定の構成 に進んで、初期セットアップを続行してください。